著:クロスファンクショングループ ITエンジニアリング室 プラットフォーム推進部 杵島 正和 15-0227

前回に続きTS ゲートウェイを試してみる。特にNetwork Access Protection(NAP)との連携について動作を確認していく。

NAPについての復習

今までNAPに関する検証を重ね、本検証レポートにも順次公開してきたが、ここでは復習の意味でNAPの概念をおさらいしておこう。 NAPは適切なセキュリティレベルのPCだけを社内LANに接続させ、不適切なPCに対してはネットワーク接続を制限するという技術である。たとえば、Windowsファイアウォールやウィルス対策ソフトの状態等が「不健全」と判断された場合には、制限されたネットワーク接続しか認めず特定のサーバにしか接続できないようにする、あるいは完全に接続を拒否することができる。

TSゲートウェイとNAPの関係

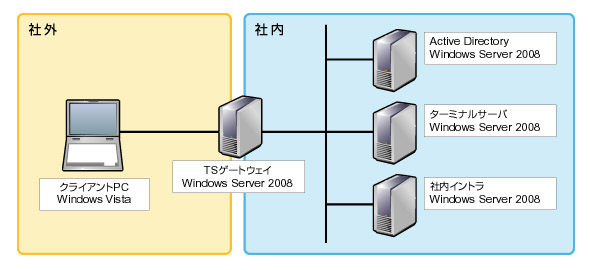

Windows Server 2008で実装されたTS ゲートウェイは社外から安全に社内のターミナルサーバに接続する機能である。RDPをSSLでカプセリングすることで、ファイアウォールの外からでも接続を可能にしている。これにより、自宅のPCから社内のターミナルサーバにリモートデスクトップ接続を行い、在宅勤務を行うことも可能である。しかもVPN装置のような特定の機器は必要ない。このTS ゲートウェイとNAPを連携させると、適切なセキュリティレベルのPCのみに社内へのアクセスを許可することが可能になる。

設定手順

- Windows Server 2008をインストールしたマシンをドメインに参加させる。

- NICを2枚セットアップし、社内、社外それぞれのIPアドレスを構成する。

- TS ゲートウェイとネットワークポリシーサーバ(NPS)の役割を追加する。

- NAPの構成ウィザードを起動し、順次進める。

- ウィザード内ではアクセスを許可するユーザーグループの項目が必須となるため、既存のグループを指定するかあらかじめADにグループを作成しておく。ウィザードが完了したらTS ゲートウェイマネージャという管理ツールを開き、SSL通信に利用する証明書を選択する。

- NPSの管理ツールで正常性検証ツールや各種ポリシーの条件設定等を適切に調整する。クライアントでTS ゲートウェイでのNAPを有効にし、NAPエージェントのサービスを開始する。

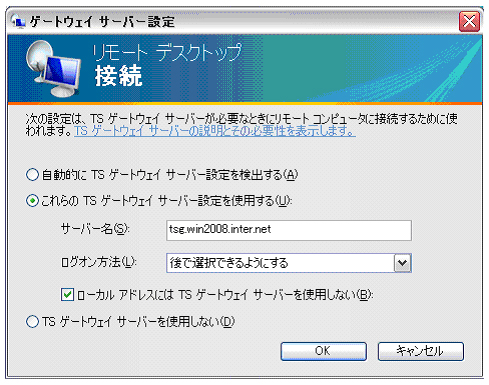

設定の流れの概略はこのような感じである。設定が完了すればクライアントPCでリモートデスクトップ接続を起動し、詳細設定からTS ゲートウェイを指定してターミナルサーバに接続することができる。

注意点

TS ゲートウェイでNAPを利用するにあたり、いくつかの注意点があるので列挙しておく。

証明書

証明書は社内に構築した証明機関(CA)に発行してもらうことも、公的なCAから発行してもらうことも、更にはTS ゲートウェイサーバ自身が自己証明書を作成することも可能である。しかし、クライアントがTS ゲートウェイに接続するためには、クライアント上で信頼されたルート証明機関として登録されているCAから発行された証明書でなければ接続できない。また、指定したTS ゲートウェイのサーバ名と証明書内の名前が一致していなければならない。よって、社外からのアクセスを考えた場合、名前解決できるFQDNで証明書が作成されている必要がある。

レジストリ

クライアントのレジストリにTS ゲートウェイのFQDNを登録する必要がある。

ドメイン

ドメインのユーザーでアクセス制御を行うにはドメイン環境が必須であり、TS ゲートウェイもドメインに参加させる必要がある。

ユーザーグループ

NAPの概念ではセキュリティレベルのみをチェックするのでユーザーの制御はオプションだが、TS ゲートウェイではユーザーグループの指定は必須であり省略できない。

実環境での考慮点

今回の検証では非常にシンプルな環境を用意した。しかしながら、実環境で導入する場合には複雑な構成になることが予想される。特にTS ゲートウェイはDMZ領域に配置され、ワークグループ環境で利用されることが多いのではないだろうか。実はこの環境で検証を進めているのだが、現時点では正しく接続できていない。セキュリティを確保しつつリモートアクセスを有効にするには、ISA Serverのようなリバースプロキシと連携させ、TS ゲートウェイは社内に配置したほうがいいのかもしれないと思い、試行錯誤している。

NAPでの修復の方法

DHCPや802.1Xで構成したNAPの場合には、WSUS等と連携して強制的にセキュリティレベルを維持することも可能だが、ドメインに参加していないリモートPCに関して強制は不可能と思われる。つまりは、セキュリティレベルに応じてネットワークへの接続を許可するか拒否するかの二者択一しかないだろう。NAPの概念から考えると、修復手段を提供できないことに若干の疑問を覚えるが、これは仕方ないことなのだろう。 次回もTS ゲートウェイに関する検証レポートをお届けする予定である。