社会を取り巻くIT環境は日に日に進化しています。

アプリケーションはクラウドに移行、

ITインフラ自体もクラウドに移行。

さらに働き方改革により、

自宅や外出先、はたまた国外からでも

自社のネットワークにアクセスできるようになりました。

便利になる一方、サイバーセキュリティへの

取り組みが重要になってきます。

常に情報がアップデートする必要があるこの分野。

あなたの組織は対応できていますか?

クイズで確認してみましょ。

ランサムウェア編

警察庁の発表によると2022年の日本におけるランサムウェアの

被害の報告件数はどれくらい?

- 1230件

- 286件

- 3589件

- 433件

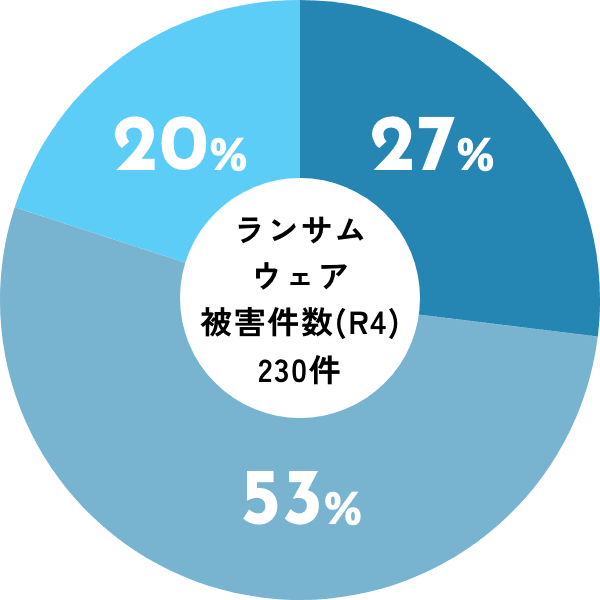

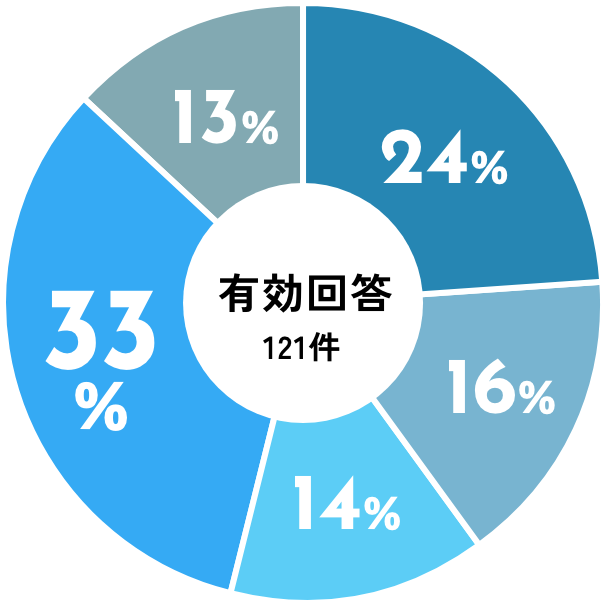

2022年 企業・団体等におけるランサムウェア被害として警察庁に報告のあった件数は230件、前年比57.5%増加で年々増加傾向中。企業・団体の規模をみると大企業だけでなく中小企業も被害にあっており、規模を問わずに発生しているのが分かります。

出典元:警察庁 「令和4年におけるサイバー空間をめぐる脅威の情勢等について」より

- 大企業63件

- 中小企業121件

- 団体等46件

ランサムウェアによる被害は

どこの企業団体にも起こる

コロナ禍のテレワークの普及によりランサムウェアによる被害も拡大。会社の中で会社のPCを使っていれば守られていたセキュリティも、会社の外でPCを使うとなると状況が異なるもの。さらに業界問わず被害にあっているという報告もあるため、「自分の会社や団体は関係ない」ではなく常にターゲットになりうる意識でセキュリティ対策を行うべきであーる。

ランサムウェアによる被害は年々右肩上がりで増加中。

そんなランサムウェアの感染経路で報告数が多いのはどれだ?

- 1Webサイトからの侵入

- 2リモートデスクトップからの侵入

- 3不審メールや添付ファイルなど

- 4VPN機器からの侵入

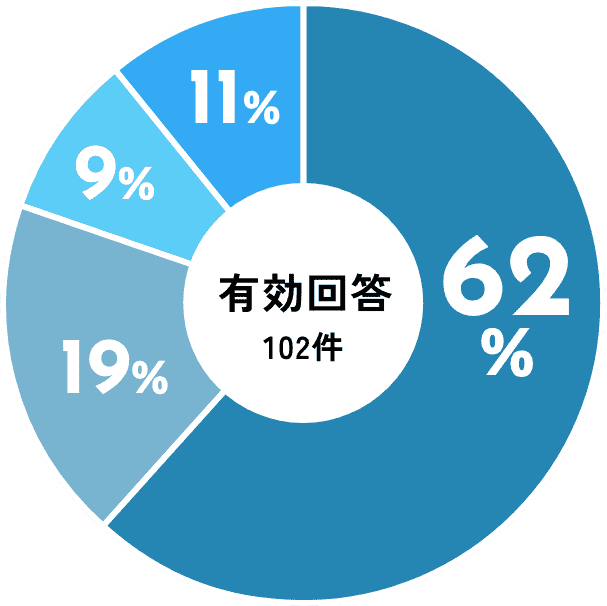

警察庁が2022年にランサムウェアによる被害を受けた企業へ調査をしたところ、VPN機器からの侵入が63件で62%、リモートデスクトップからの侵入が19件で19%を占め、テレワーク等に利用される機器等のぜい弱性や強度の弱い認証情報等を利用して侵入したと考えられるものが大半を占めています。(有効回答数102件)

出典元:警察庁 「令和4年におけるサイバー空間をめぐる脅威の情勢等について」より

- VPN機器からの侵入63件

- リモートデスクトップからの侵入19件

- 不審メールやその添付ファイル9件

- その他11件

まずは

被害を予防することから

始めよう

ウィルスによる被害を事前に防ぐには自身の組織に「隙」がないか確認すること、その隙をいかに早く見つけて是正できるかが重要。 パッチの適用を行うこと、サポートが切れているものは利用を停止し新しいものに切り替えるなどし、常に最新の状態にしておく。 企業が提供している機器の脆弱性診断などを受けて客観的に確認することもできるぞ。

CTCの脆弱性診断

脆弱性診断ツールと専門知識を有する技術者によるハンドオペレーションを組み合わせ、脅威を想定したシナリオベースの脆弱性診断を行うことで、診断対象システムの脆弱性を洗い出し、影響を分析します。発見された脆弱性について、影響等の解説及び対策方法を報告します。

ランサムウェアの被害にあった企業が

調査復旧にかけている金額は

いくらくらいが一番多いのだろう?

- 1100万以下

- 2100万以上~1000万未満

- 31000万以上~5000万未満

- 45000万以上

警察庁発表の資料によるとランサムウェアの被害にあった場合、調査復旧にかけている金額は約1,000万円以上の費用を要したものが46%を占め、企業にとって大きな痛手になっています。そこでしっかりと対策を練っておきたいところですが、近年は攻撃手法の高度化によって、「侵入を完全に防ぐ」ことも難しくなっています。

出典元:警察庁 「令和4年におけるサイバー空間をめぐる脅威の情勢等について」より

ランサムウェア被害に関連して要した調査・復旧費用の総額

- 100万以下29件

- 100万円以上~500万円未満19件

- 500万円以上~1,000万円未満17件

- 1,000万円以上~5,000万円未満40件

- 5,000万円以上16件

実被害が生じる前に、

レジリエンスを評価するテスト

脅威ベースの

ペネトレーションテスト

(TLPT)を検討しよう。

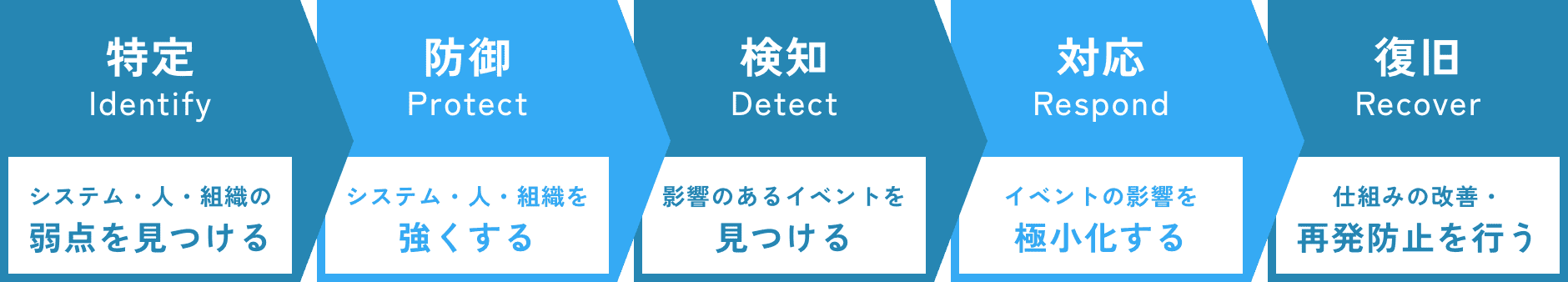

現在のセキュリティは「水際で防ぐ」努力だけでは確保できません。

侵入されることを前提に、その後の対処や復旧まで視野に入れ、システム・人・組織が一体となった対策が必要です。

つまり「レジリエンス(しなやかな回復力)」が求められているのです。

TLPTはThreat-Led Penetration Testingの頭文字をとったもので「脅威ベースのペネトレーションテスト」のこと。攻撃者目線のシナリオに基づいて疑似的な攻撃を行いセキュリティ対策状況を評価する手法です。

CTCの提供するTLPT

TLPT/レッドチーム演習サービスは、組織ごとの現実的な脅威に即した疑似攻撃により、検知やインシデント対応プロセスを評価し、サイバーレジリエンス強化に役立てることができるサービスです。

どこかで一度は

耳にしたことがあるかも…

ダークウェブってなに?

- 1犯罪者が好んで使うアプリ

- 2次世代の通信システム

- 3誰でもアクセスできる掲示板

- 4検索エンジンに引っかからない

匿名性の高いサイト

近年、特定の組織の機密情報や個人情報を盗み取ることを目的としたサイバー攻撃が増加しています。攻撃者は、一般的な検索エンジンではアクセスできないダークウェブと呼ばれる領域を中心に活動を拡げているため、ダークウェブの脅威動向を捉えることが、サイバーセキュリティ対策における重要な要素となっています。しかし、ダークウェブへのアクセスや調査は、マルウェア(悪意のあるソフトウェア)に感染する可能性があるだけではなく、攻撃者の考えや行動に関する知見など、高度な専門知識が必要とされています。

もちは餅屋へ。

高度な知識を持つ専門家に

任せよう。

ダークウェブの脅威動向を調べるのに有効なサービスが「脅威インテリジェンスモニタリング」。

インターネット上での脅威動向をダークウェブも含めて監視し、お客様に関連する機

密情報の流出状況や、サイバー攻撃の計画や手法などの動向と対処法などを報告します。

CTCの脅威インテリジェンス

モニタリング

攻撃者が悪用する事象や予兆となる脅威情報を監視及び分析し、リスクを報告します。報告したリスクへの対策を実施していただくことで、セキュリティインシデントの未然防止に繋がります。

企業課題編

サイバーセキュリティ犯罪の増加から各企業のセキュリティ対策が

重要になっていますが、企業のセキュリティ対策推進における

現状の一番の課題はなんだろう?

- 1人材不足

- 2予算不足

- 3セキュリティリスクの

見える化が困難

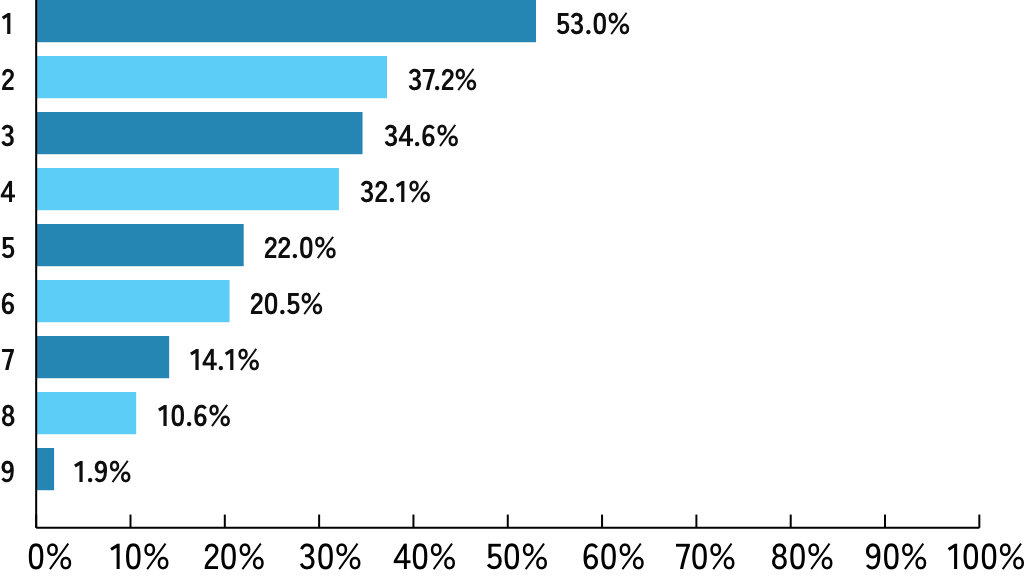

経済産業省近畿経済産業局が2020年に実施した調査によるとセキュリティ対策を推進する上で一番の課題は、人材不足。回答数の53%を占め、予算不足も34.6%を占めています。経営課題の1つとしてセキュリティ対策を考える企業が大多数ではないことを示しています。

出典元:経済産業省近畿経済産業局 「2020年度中小企業サイバーセキュリティ対策促進事業 (関西サイバーセキュリティ促進強化事業)」 関西におけるサイバーセキュリティ対策の実態把握(アンケート調査結果)より

サイバーセキュリティ対策を

推進する上で課題(n=1,522)

- 1.サイバーセキュリティ担当人材が不足している53%

- 2.サイバーセキュリティリスクの見える化が困難である37.2%

- 3.サイバーセキュリティ関連予算が不十分である34.6%

- 4.従業員に向けたサイバーセキュリティ教育が十分に行われていない32.1%

- 5.社内におけるセキュリティ

インシデントの共有体制が整っていない22% - 6.特に課題が、わからない20.5%

- 7.経営層にサイバーセキュリティ対策の必要性が認識されていない14.1%

- 8.サイバーセキュリティ対策を推進する際の相談先がわからない10.6%

- 9.その他1.9%

国をあげての

サイバーセキュリティ対策を

推進しています

経済産業省は独立行政法人情報処理機構(IPA)とともにサイバーセキュリティ対策の普及として「セキュリティ経営ガイドライン」を発表している。

そのなかにあるように「サイバーセキュリティ対策のための資源(予算、人材等)確保」は、サイバーセキュリティ経営の重要10項目のうちの1つにあげられてるんだよ。

企業のセキュリティ部門には

何人くらいの人員が適している?

- 1全従業員の0.5%以上

- 2全従業員の1%以上

- 3全従業員の1.5%以上

- 4全従業員の2.0%以上

複雑化が進むセキュリティには、高度なセキュリティ人材の確保と育成、セキュリティ監視基盤の最新化と運営が求められます。DXへと進む企業において、セキュリティ人員数は全従業員の「0.5%以上」を目安に計画することを推奨されています。

出典元:一般社団法人 日本サイバーセキュリティ・イノベーション委員会「JCICシンクタンクレポート 社内のセキュリティリソースは「0.5%以上」を確保せよ」より

自社で賄いきれない場合は

自社固有の要件・仕様を

反映した

SOCを構築

理想は全従業員の0.5 %以上のセキュリティ人員の確保…ただ企業単独でそれを実現することは非常に困難ではないでしょうか。

これを解決する手段の一つとして、SOCの期待が高まっています。特に自社のセキュリティ要件や環境に特化した柔軟な対応ができるプライベートSOCを活用することで自社の要件に即した対応が可能です。

SOCとはSecurity Operation Centerの略で企業などが所有する情報システムやネットワークを24時間365日監視し、サイバー攻撃の検出や分析、対応策のアドバイスする専門組織を指します。

CTCのプライベートSOC

構築支援サービス

プライベートSOC構築支援サービスは、お客様の組織内に独自のSOCを構築・運営するサービスです。お客様の環境に合わせた高度な監視と、専用SOCのため柔軟な対応が可能となっています。CTC-SOCの技術者が長年のSOC運営で培った技術力・ノウハウを駆使して、お客様環境のSIEMにおける分析ルールの導入から運用までトータルなサポートを提供します。

サイバーセキュリティ対策で

被害を未然に防ごう

トータルソリューションプロバイダであるCTC。

その総合的な製品、専門的な知識で

企業のセキュリティ対応に関しても、

事前の予防・セキュリティ対策から、

何か問題が起こってしまった場合の対応、

その後の

復旧まで一貫してサービスを

提供することが可能です。

-

セキュリティ

アセスメント

(標準/ライト/

クラウド) -

CSIRT支援

(CSIRT構築支援、セキュリティ運用設計・運用支援)

-

ペネトレーション

テスト -

標準型

攻撃メール訓練 -

脅威・脆弱性

管理

-

脆弱性診断

-

セキュリティ教育

-

脅威インテリジェンスモニタリング

-

クラウド設定診断

-

対策製品・

サービス導入 -

セキュリティ監視

(CTC-SOC) -

初動対応支援

(CTC-IH) -

対応製品・

サービス導入

(再発防止策)

-

サイバー衛生管理

(CTC-CH) -

EDR監視・運用支援

(CTC-MDR)

-

プライベート

SOC構築支援

(P-SOC) -

デジタル

フォレンジック