[SEC336] Introducing AWS KMS external keys[NEW LAUNCH!](新規アップデート)

投稿日: 2022/12/09

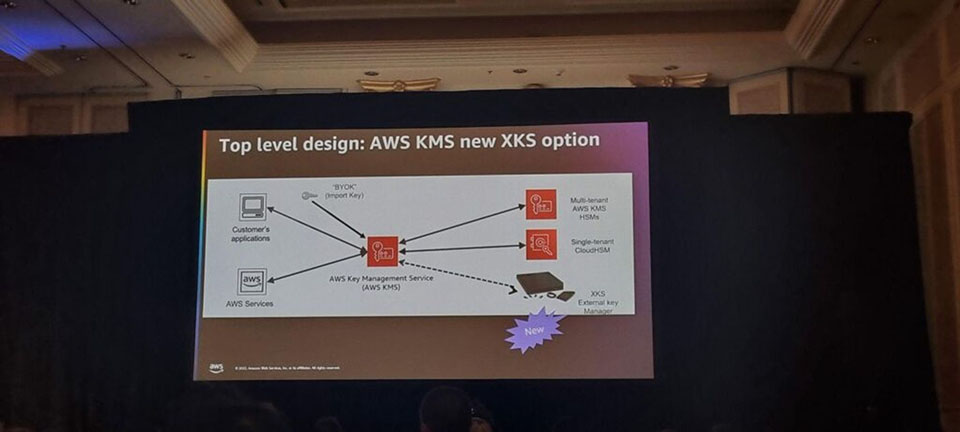

AWS Key Management Service(AWS KMS)は、管理する外部キー管理システムに格納されている暗号化キーでデータを保護したいお客様のための新機能である外部キーストア(XKS)を導入しました。

XKSのしくみを簡単に説明し、技術設計のハイライトを含め、AWS KMSと連携するAWSパートナーソリューションを共有し、外部キーの使用を検討する必要がある場合の決定基準を発表します。

規制要件のあるお客様は、オンプレミスまたはAWSクラウドの外部で暗号化キーを保存して使用できるようになりました。XKS を使用すると、AWS KMS カスタマーマネージドキーをオンプレミスまたは所望の場所で動作するハードウェアセキュリティモジュール (HSM) に保存できます。

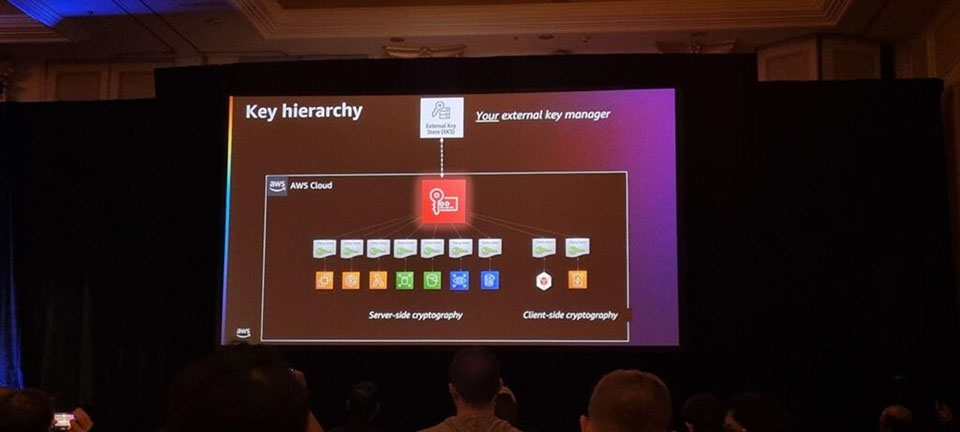

XKSは、KMSキー階層を新しい外部信頼ルートに置き換える構造になっています。ルートキーはすべて、ユーザーが提供および運営するHSM内で作成および保存されます。

AWS KMS は、データキーを暗号化または復号化する必要がある場合、そのリクエストをベンダー固有の HSM に転送します。

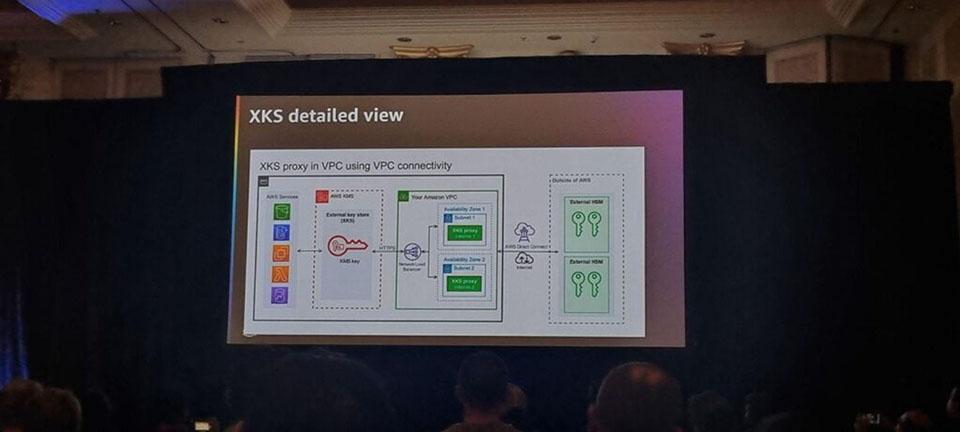

外部HSMとのすべてのAWS KMSインタラクションは、ユーザーが提供および管理するプロキシである外部キーストアプロキシによって調整されます。プロキシは、一般的なAWS KMSリクエストをベンダー固有(Atos、Entrust、Fortanix、HashiCorp、Salesforce、Tales、T-Systems)HSMが理解できる形式に変換します。

XKS が通信する HSM は AWS データセンターには配置されません。

XKS 機能を使用すると、Amazon EBS、AWS Lambda、Amazon S3、Amazon DynamoDB、100 以上のサービスなど、AWS KMS カスタマー管理キーをサポートする大多数の AWS サービスの外部キーでデータを暗号化できます。既存のAWSサービスの設定パラメータやコードを変更する必要はありません。

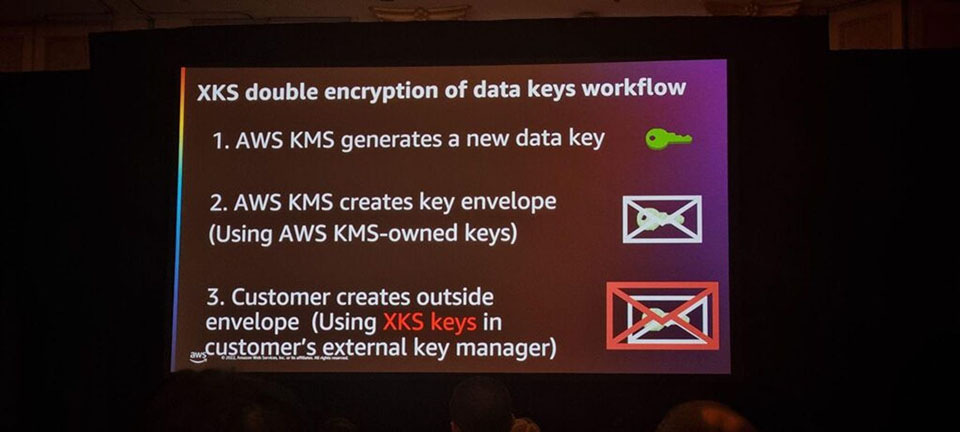

XKS のデータ鍵二重暗号化のフローです。

AWS KMS に固有の暗号化キーをリクエストします。これをデータ暗号化キーと呼びます。

データ暗号化キーを保護するために、ルートキーと呼ばれる特定のKMSカスタマー管理キーでそのキーを暗号化するようにAWS KMSに要求します。

暗号化されたデータキーは、保護するデータとともに安全に保存できます。これをエンベロープ暗号化と呼びます。ルートキーは暗号化されたすべてのデータキーを復号化できるため、これを保護する必要があります。ルートキー要素は、秘密鍵を格納するように設計されたハードウェアであるハードウェアセキュリティモジュールに安全に作成および保存されます。

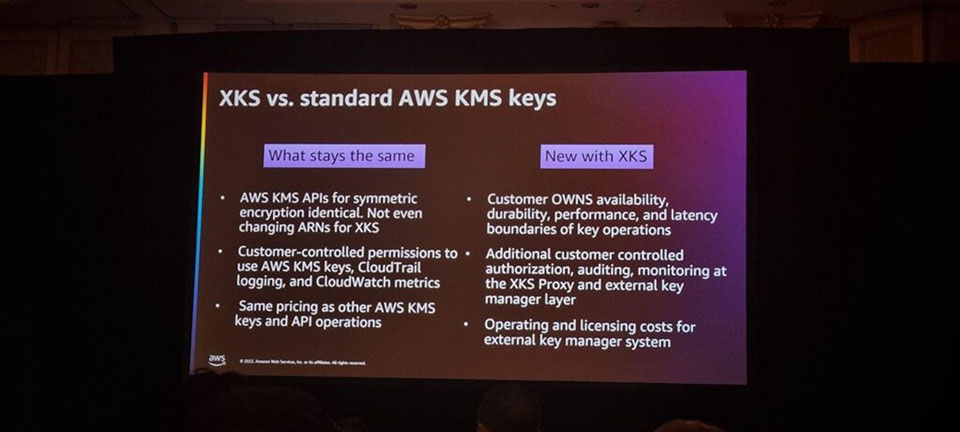

XKSとAWS KMSはAPI、キー識別子(ARN)は同じです。カスタマーマネージドキーをサポートするAWSサービスは、KMSと同じようにXKSで動作し、料金も同じです。XKS は、プロキシレベルで別の認証、監査、およびモニタリング層を実装できます。KMSの価格は同じままですが、HSMを購入してXKS関連のインフラストラクチャを運用状態に保つには、コストが大幅に増加する可能性があります。

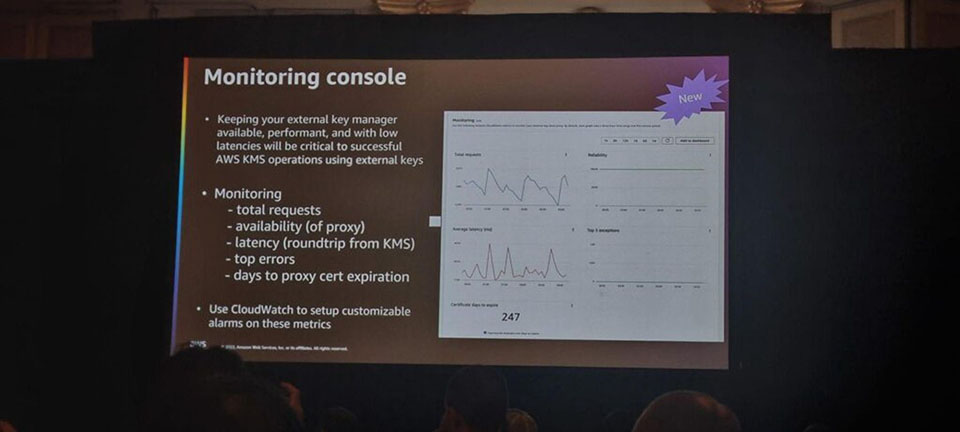

XKSを使用しながら、パフォーマンス、短い遅延時間を維持することが重要です。XKS は CloudWatch で監視できます。総リクエスト数、可用性、遅延時間、上位エラー、証明書の有効期限を監視できます。

AWSで外部キーを使用しようとすると、問題がありました。新しく更新されたXKSを利用して既存に使用していたキーをAWS上でも使用することができ、XKSに登録して使用すると管理ポイントが減って使いやすいと思われます。