[SEC336] Introducing AWS KMS external keys[NEW LAUNCH!]

投稿日: 2022/12/09

このセッションは、Amazonが11月29日に発表したAWS KMS外部キーストア(XKS)の内容と標準KMSキーとXKSを比較し、XKSプロキシソリューションについて説明したセッションでした。

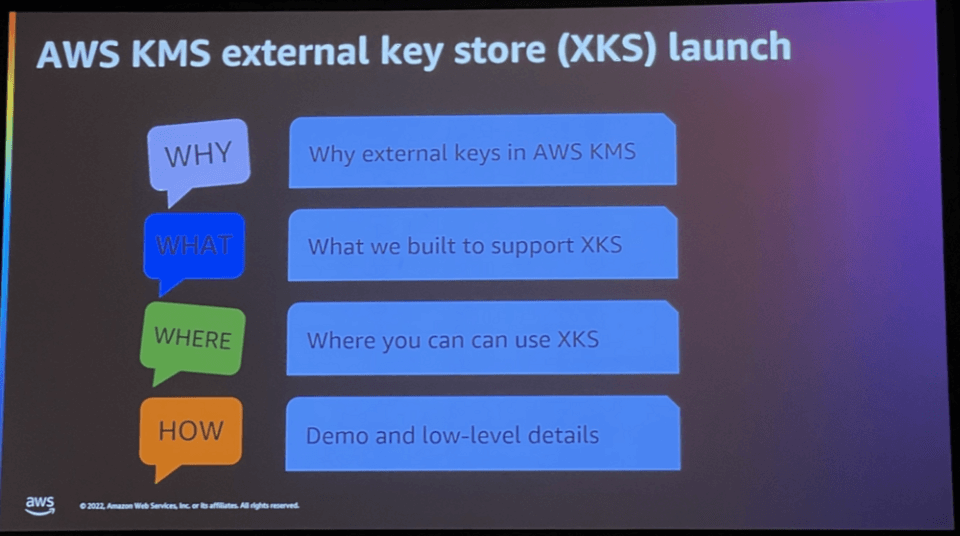

全体的なAgendaは以下の通りです。

- AWS KMS サービスに外部キーがある理由

- XKSをサポートするためにAWSが構築したもの

- DemoでXKSをどこで利用できるかを確認する

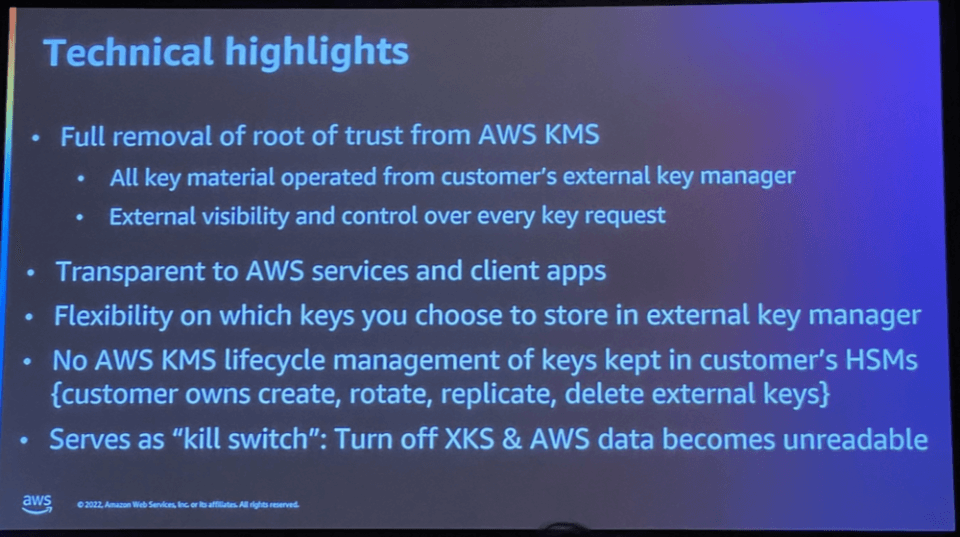

技術的に強調される点としては以下の通りです。

-

AWS KMS から Root of Trust (RoT) が完全に削除されました。

- すべてのキーは、顧客の外部キーマネージャで動作します。

- すべてのキー要求に対する外部の可視性と制御。

- XKSプロキシは「キルスイッチ」として機能します。XKSプロキシをオフにすると、XKSキーを使用するすべての新しい暗号化および復号化操作が機能しなくなります。

データキーをすでにメモリにプロビジョニングしたサービスは、リソースを無効にするか、サービスキーキャッシュが期限切れになるまで機能し続けます。

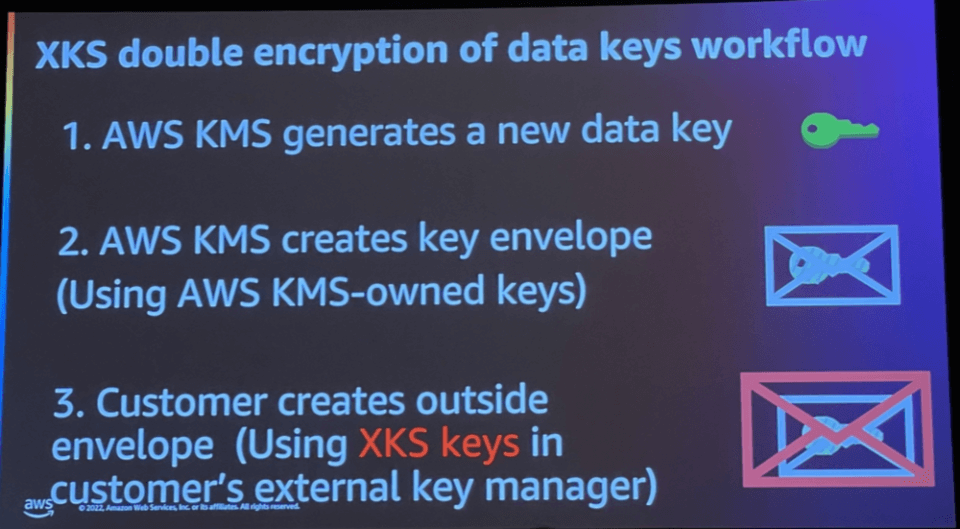

XKSのKMSキーで暗号化されたデータは2回の暗号化を受けます。

- 1.まず、AWS KMS は、KMS キーに従って KMS キーマテリアルでデータを暗号化します。

- 2.その後、外部キーマネージャは外部キーを使用してAWS KMSで暗号化されたパスワードステートメントを再暗号化します。

二重暗号化を使用して暗号化されたデータは、少なくとも標準のKMSキーで暗号化されたデータと同じくらい安全になります。

外部プロキシを介して外部キーへのAWSアクセスを永久にキャンセルすると、AWSに残っているすべての暗号文は効果的に暗号化されます。

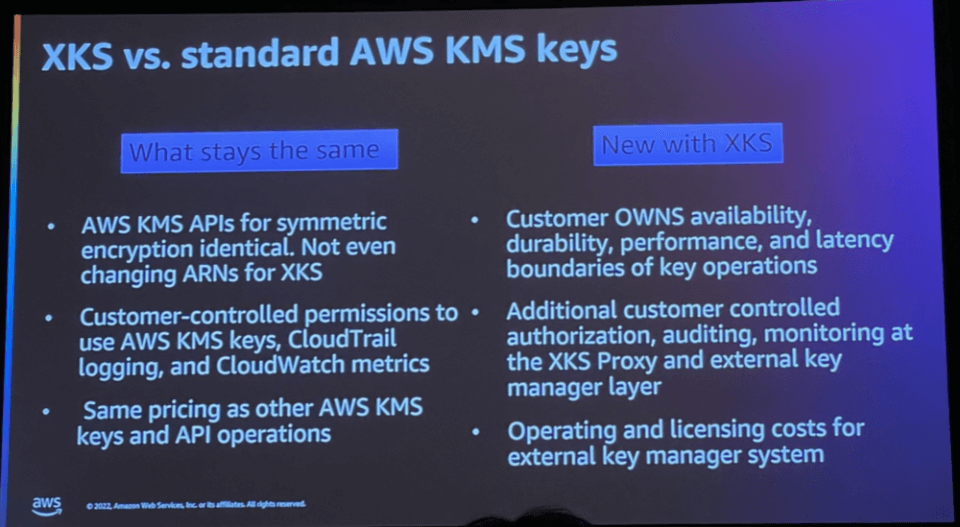

XKSと標準KMSキーの比較分析。

まず共通点は以下の通りです。

- 対称暗号化のためのAWS KMS APIは同じで、XKSのARNも変更されません。

- アクセスを保護し、AWS 側でアクセスを監視する方法は変更されません。XKSは同じIAMポリシーと同じキーポリシーを使用します。API 呼び出しは AWS CloudTrail に記録され、AWS CloudWatch には使用量指標があります。

XKSに新しく追加された部分です。

- XKSは、顧客が提供するHSMによって管理されている非対称またはHMACキーをサポートしていません。

KMSの価格は同じままですが、HSMを調達し、XKS関連のインフラストラクチャを運用状態に保つためのコストが大幅に増加する可能性があります。

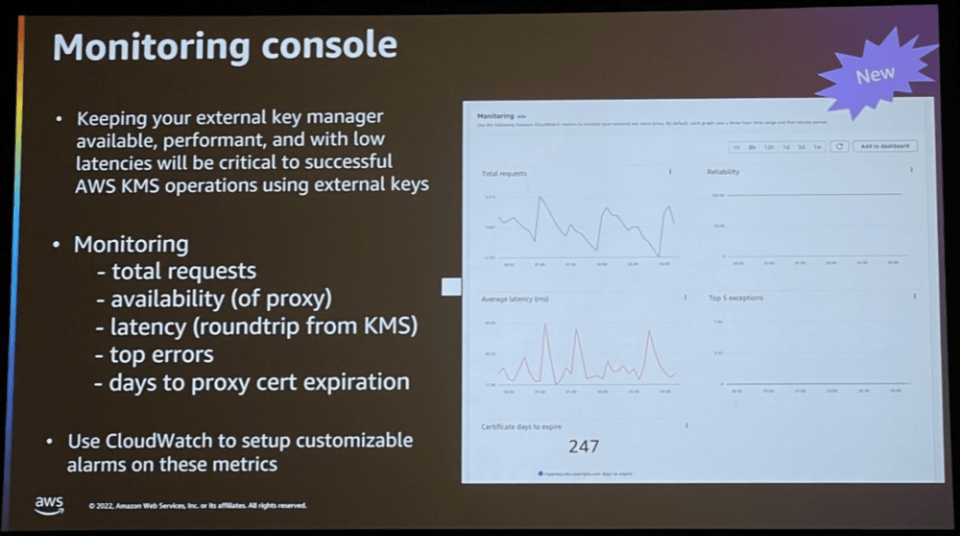

モニタリングコンソールを提供し、外部キーストアとの各対話の指標を収集してCloudWatchに公開します。

- 総要求量

- 遅延時間

- 証明書の有効期限

- 可用性: XKS Proxy が正常な応答または再試行できないエラーを返した AWS KMS リクエストの割合

- 上位エラー:指定された時間範囲で失敗した暗号化および管理タスクの上位5つの例外

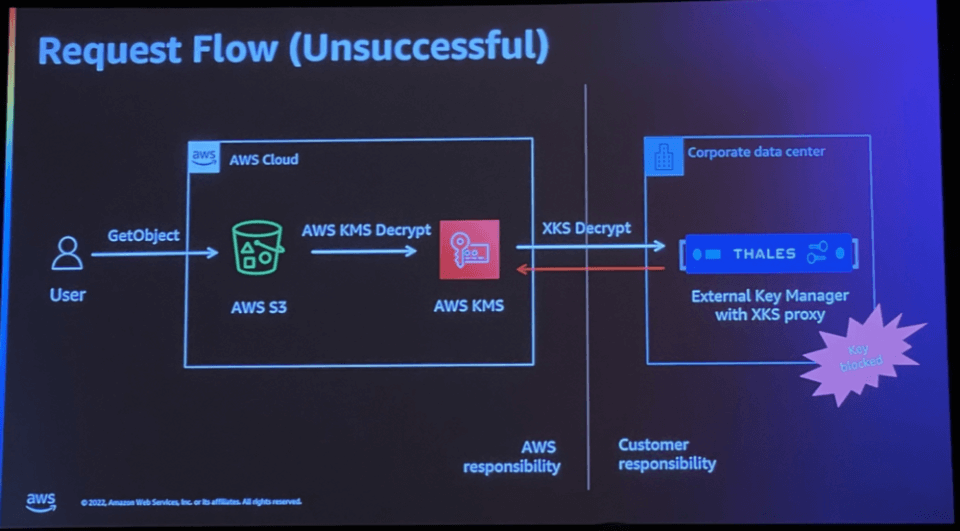

Client の要求が失敗するケースの 1 つです。

管理コンソールで Key block 機能がオンになると、crypto-shredded(暗号化破砕)され、要求に対して正常に応答しません。

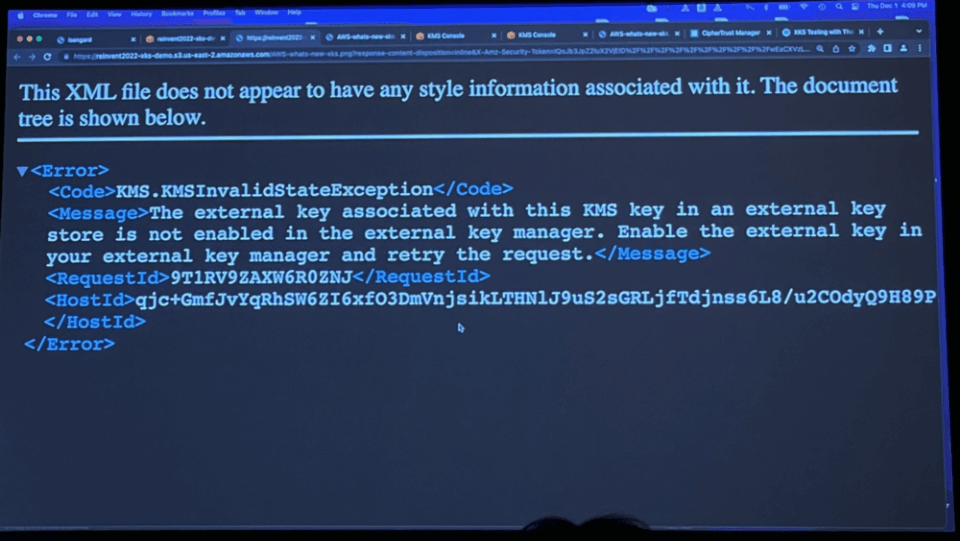

XKS key block を通じて Client の要求が失敗した様子です。

このような場合は、XKS キーを再アンブロックすると問題を解決できます。

暗号化キーをオンプレミスまたはAWSクラウドの外部に保存して使用する必要がある規制があるお客様がいる場合は、AWS XKSを介して解決できると思いました。

Standard KMSの使用には明確な利点がありますが、XKSインフラストラクチャを運用するための追加費用がかかる可能性があるため、ワークロードに合わせてサービスを利用することが重要です。