[SEC313] Harness the power of IAM policies & rein in permissions with Access Analyzer(セキュリティ)

投稿日: 2022/12/09

IAMポリシーの機能とIAM Access Analyzerを使用して権限を設定、確認、および細分化する方法に関するセッションでした。

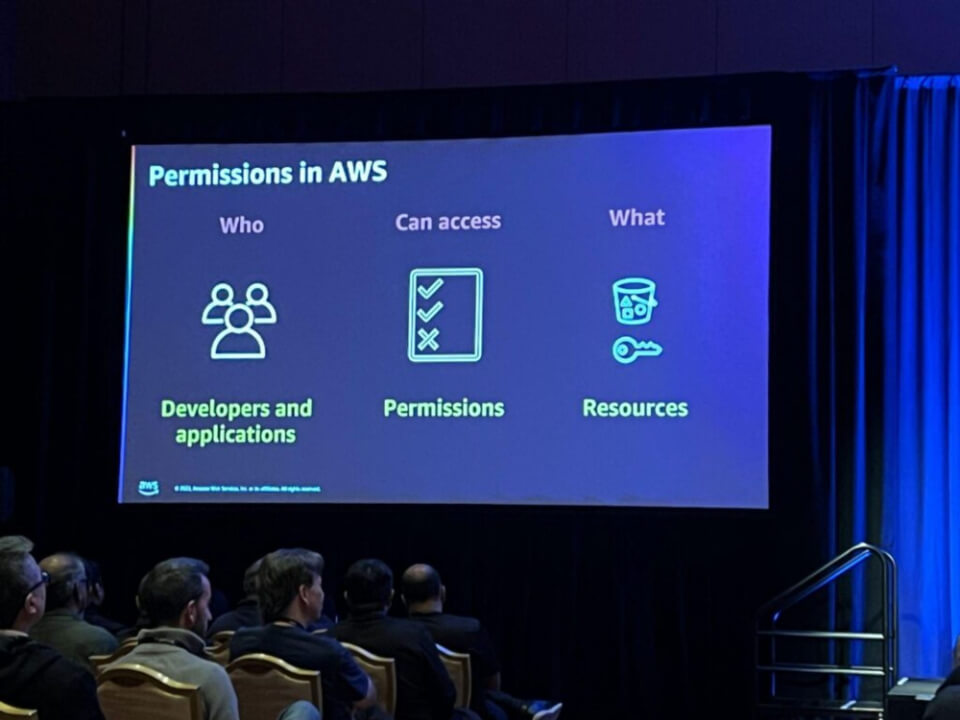

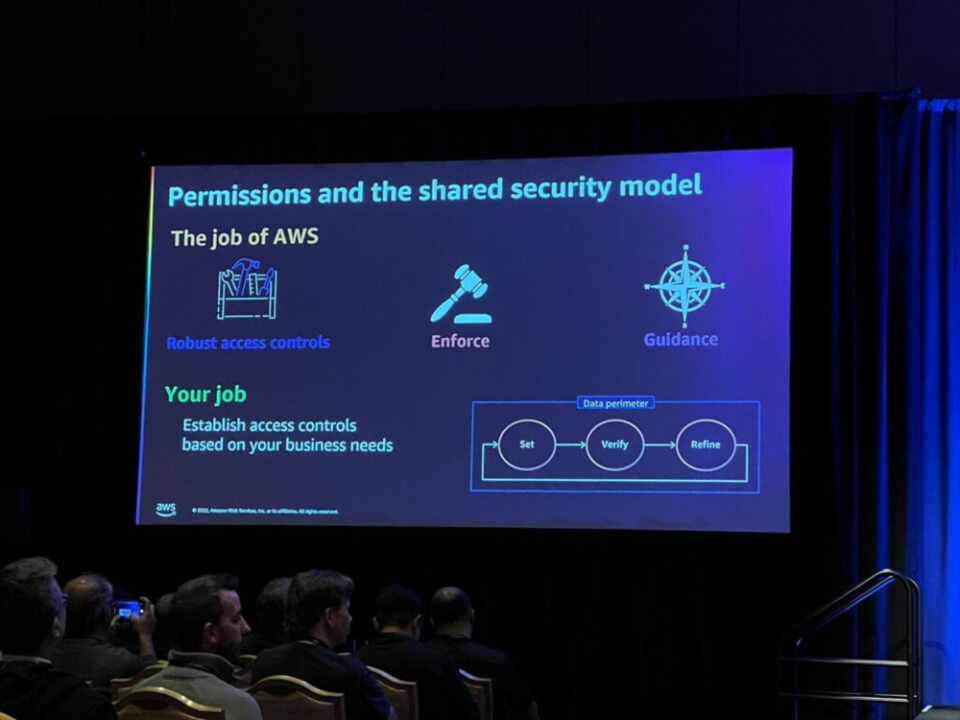

AWS での権限は、誰が、何を、どのように使用するかについての定義をすることであり、権限および共有セキュリティモデルを作成するためには、正当なアクセス制御、適用、およびガイダンスが必要なため、ビジネスに適したアクセス制御を作成するために、継続的に設定、検証、および調整する必要があります。そのためには、ポリシー、制限、特定のサービスの具体的な理解が必要です。

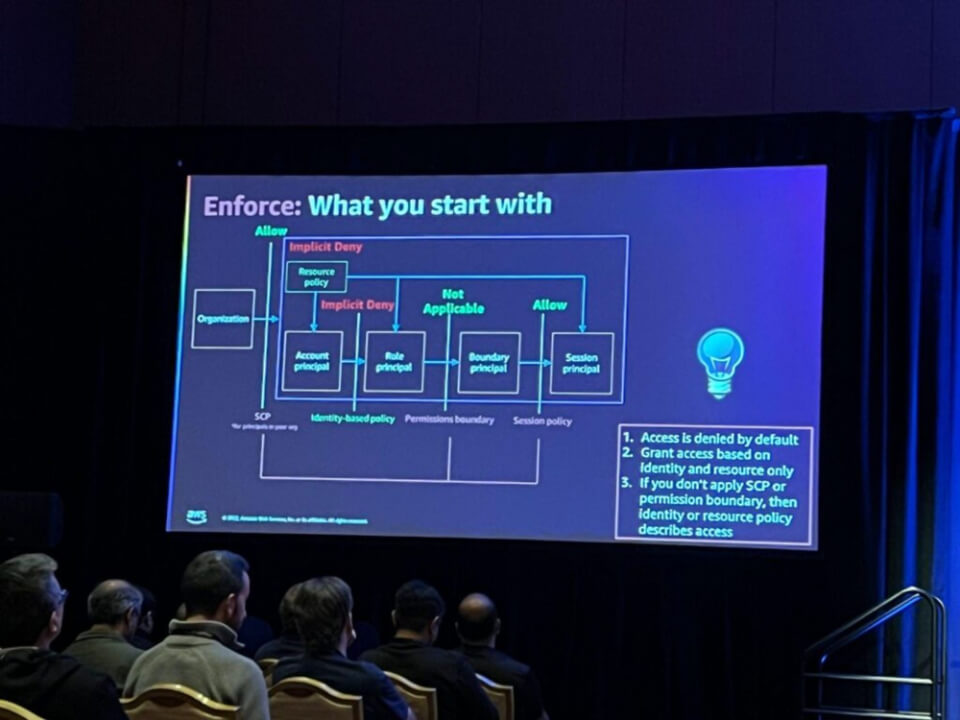

Organizations 内のアカウントとリソースについてはデフォルトで Deny を、パーミッションバウンダリに対しては Allow を付与する必要があります。SCPとパーミッションバウンダリは触れないようにしてください。

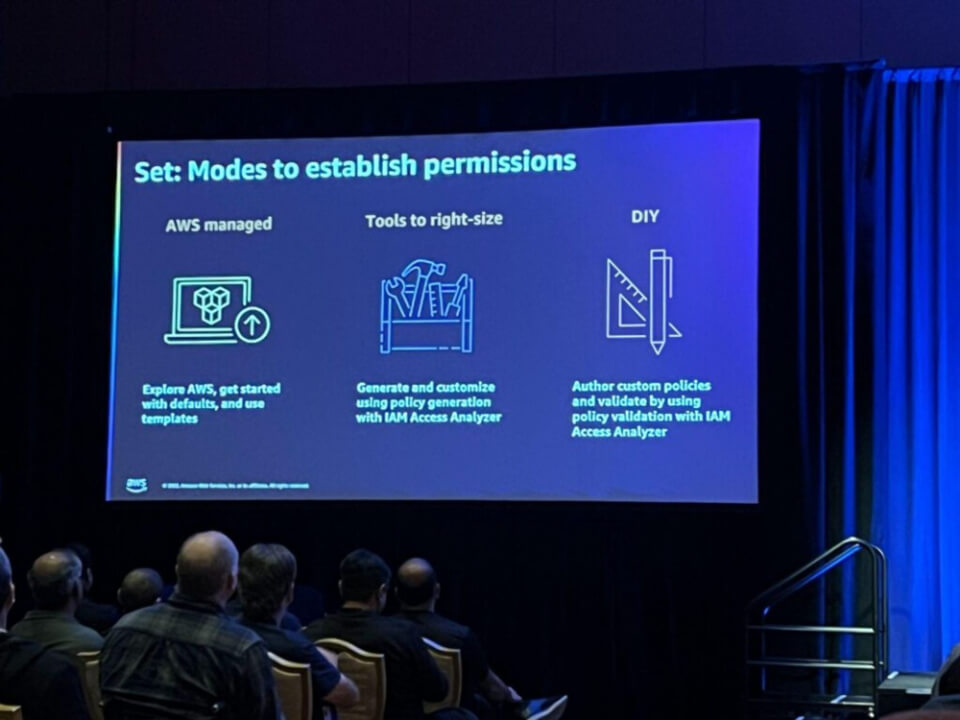

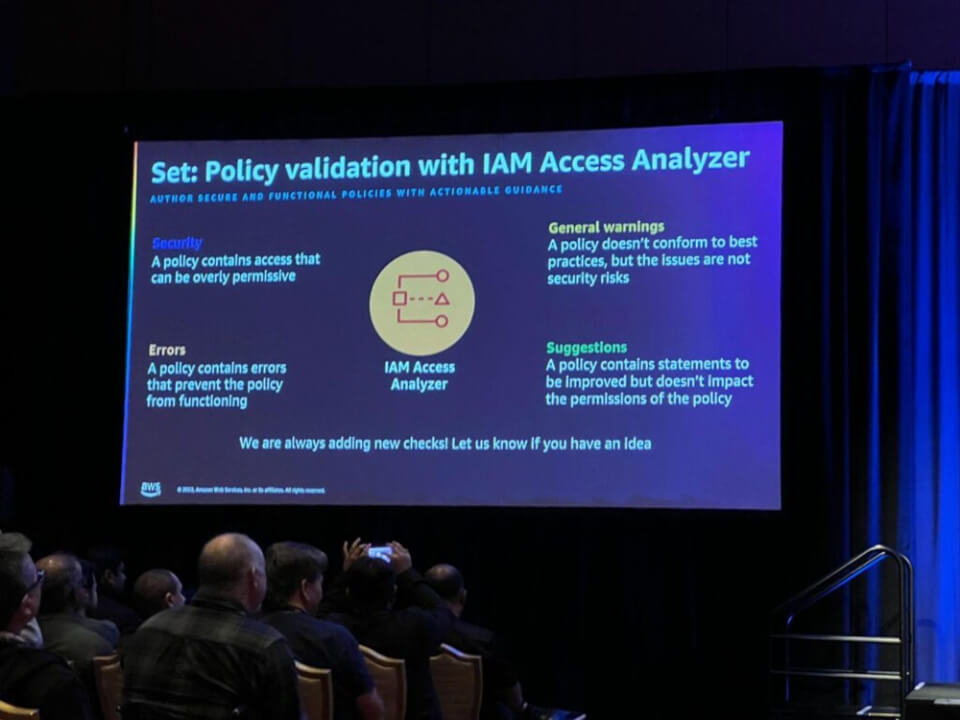

権限について AWS マネージド権限、ツールの適切なサイズ権限、顧客が作成する権限に分けられ、AWS マネージド権限を除く残りの権限について、IAM Access Analyzer で権限分析を通じて検証できます。

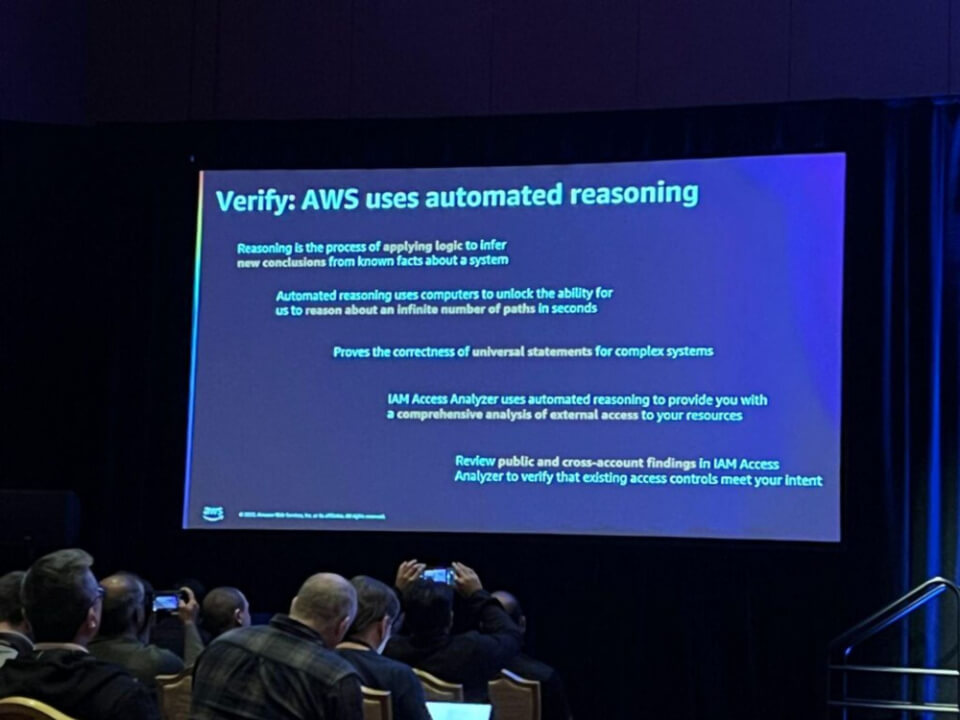

IAM Access Analyzerによる検証は、14種類のリソースタイプに対するアクセス制御を継続的に監視および確認します。コンピュータを使用して、数秒以内に無限の数のパスを推論する能力である自動化された推論を使用して、パブリックまたはクロスアカウントへのアクセスを決定および確認します。

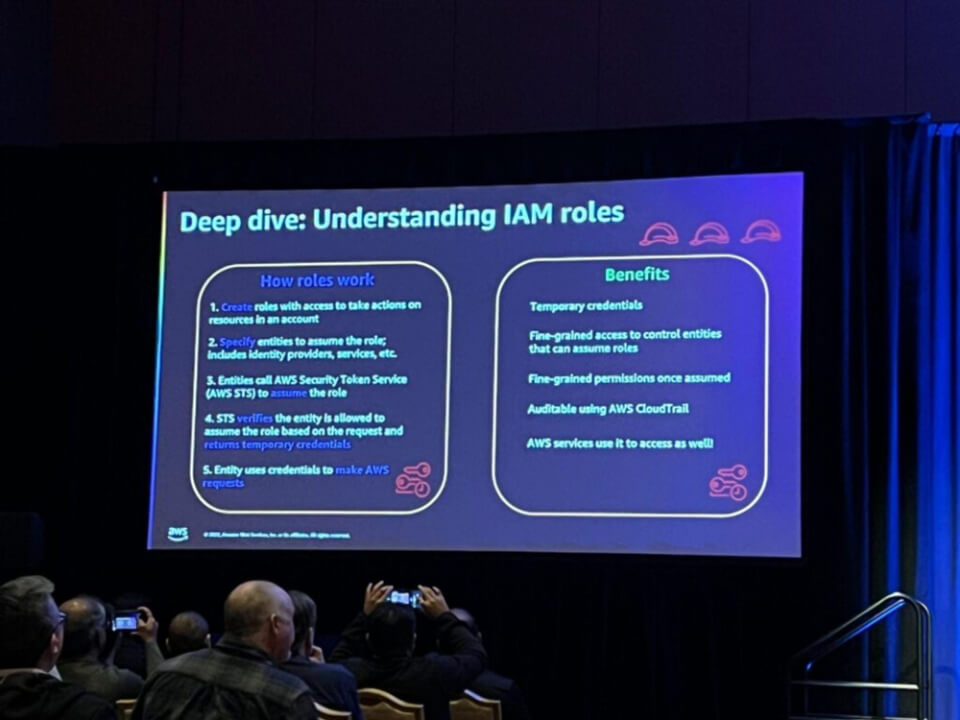

IAM Roleの動作方法は以下の通りです。

- アカウントのリソースに対する操作を実行するためのアクセス権を持つ役割の作成

- IDプロバイダ、サービスなど、ロールを引き受けるエンティティを指定する。

- エンティティは AWS Security Token Service を呼び出します。(AWS STS) ロールを引き受ける

- STSはリクエストに応じてエンティティが役割を引き受けられることを確認し、一時的なクレデンシャルを返す。

- エンティティはクレデンシャルを使用してAWSのリクエストを行う

これによるメリットは以下の通りです。

- 一時的クレデンシャル

- 制御するエンティティへのきめ細かなアクセス

- ロールを引き受けるためのきめ細かな権限を想定

- AWS CloudTrail を使用して監査が可能

- AWS サービスでもそれを使用してアクセス

IAM Access Analyzerを使用することで、非常に効率的にポリシーを作成・変更することができますが、やはり限界があるため、ある程度権限を理解して使うことで、より効率的に自分のビジネスに合った権限を作成することができると感じました。