AWSアカウントの組織間の直接移行

投稿日: 2025/12/23

はじめに

こんにちは、高橋です。

私の業務では、複数のAWS管理アカウント(マスターアカウント)を運用し、年に何度もメンバーアカウントを管理アカウント間で移動させる作業を行っています。

ただ、この作業は慎重さを欠くと、AWSからの請求に問題が発生する可能性があり、これまでは細心の注意を払う必要がありました。

今回、こうしたリスクを回避し、より簡単に管理アカウント間でメンバーアカウントを直接移行できる機能がリリースされましたので、この新機能について詳しく調べてみたいと思います。

https://aws.amazon.com/jp/about-aws/whats-new/2025/11/aws-organizations-direct-account-transfers/

1.これまでのアカウントの移動方法と懸念事項

直接移行機能を説明する前に、従来のアカウント移動方法について説明します。

メンバーアカウントを管理アカウント間で移動させるには、以下の手順が必要でした。

- メンバーアカウントの請求情報の設定とアカウントのアクティベーションの実施

- 移動先の管理アカウントからメンバーアカウントの招待の実施

- メンバーアカウントで既存管理アカウントからの離脱

- メンバーアカウントで新規管理アカウントからの招待を承認

ここで問題となるのが、③の実行時点でメンバーアカウントが一時的にスタンドアローンアカウントになることです。この状態になると、作業のタイミングによってはAWSからメンバーアカウントに対して意図しない請求が発生する可能性があります。

さらに、スタンドアローンアカウントになると、管理アカウントで設定していたSCP(Service Control Policy)の制御から外れ、一時的に統制管理の対象外となる点も懸念事項となります。

2.AWSアカウントの組織間の直接移行

次に、AWSアカウントの組織間で直接移行を試してみます。

この機能を使えば、以下のステップで移行が可能な筈です。

- 移動先の管理アカウントからメンバーアカウントの招待の実施

- メンバーアカウントで新規管理アカウントからの招待を承認

では、実際に操作してみます。

まず、移動先の管理アカウントからメンバーアカウントへの招待を送信します。

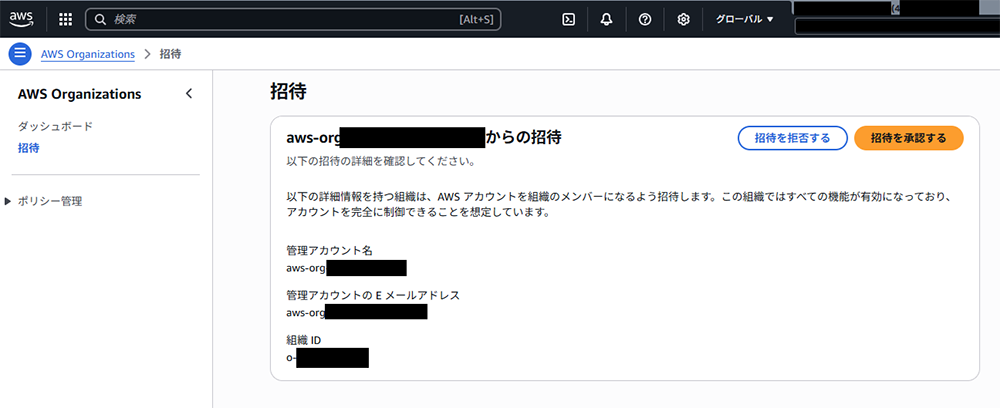

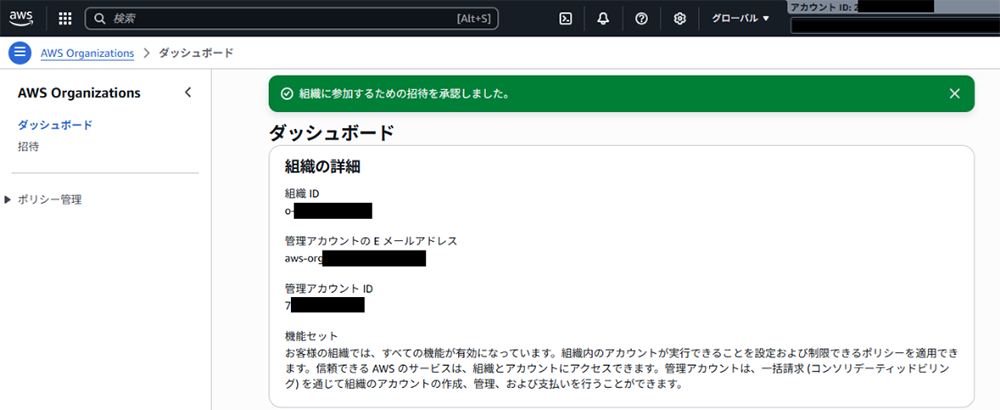

次に、移動対象のメンバーアカウントにログインし、「組織」→「招待」の順にクリックして招待ページを確認します。すると、招待が届いており「招待を承認する」ボタンが表示されていますので、これをクリックします。

確認画面が表示されたら、再度「招待を承認する」をクリックします。

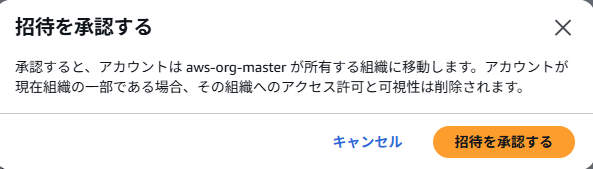

数秒待つと画面が切り替わり、新しい管理アカウントに所属したことが確認できました。

このように、AWSアカウントの組織間直接移行機能を利用すれば、メンバーアカウントがスタンドアローン状態になることがないため、請求に関する問題が発生しません。また、移動先の管理アカウントでSCPを設定しておけば、統制面のリスクも排除できます。

3.請求情報の設定とアカウントのアクティベーションは不要になったのか?

先ほどは、AWSアカウントの組織間の直接移行機能を確認しましたが、従来の手順では事前に移動対象アカウントの請求情報設定とアカウントのアクティベーションが必要でした。

しかし、冒頭のAWS公式記事によると「移行中にアカウントの支払い方法、連絡先情報、サポートプランを手動で設定する必要がなくなりました」と記載されています。

そこで今回は、支払い設定を行っていない(=アカウントのアクティベーション未実施)状態のアカウントを移動できるか試してみます。なお、この状態は管理アカウントで直接メンバーアカウントを作成した場合に発生します。

今回は、以下のように支払い設定が未実施のアカウントを用意しました。

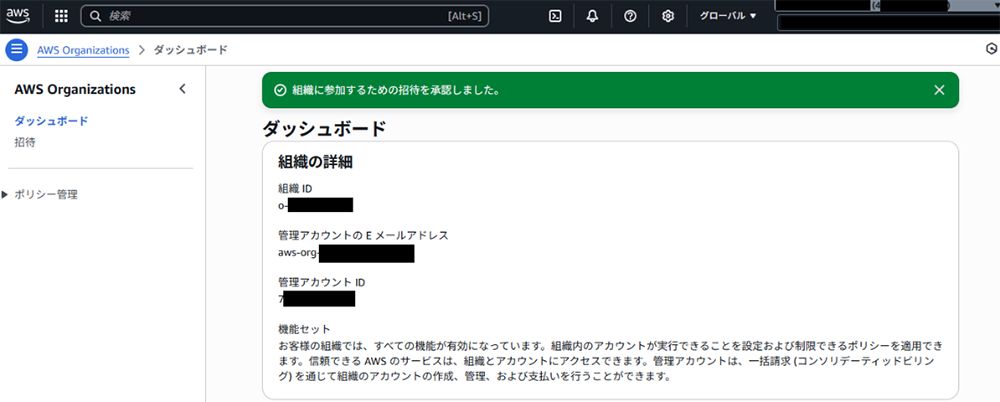

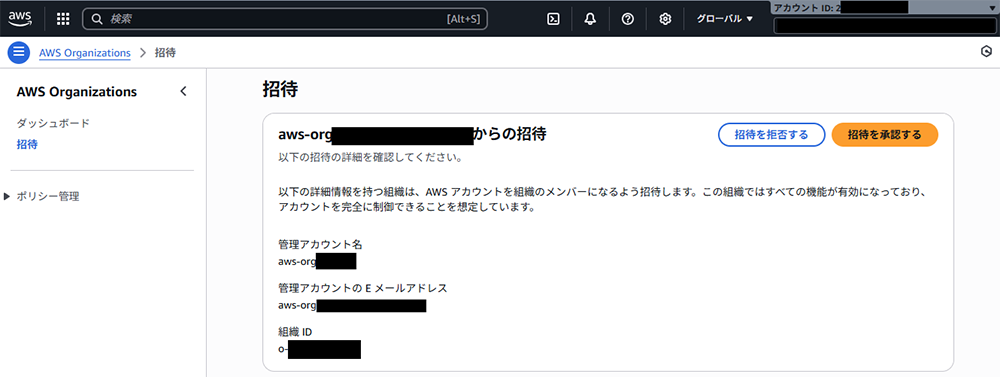

次に、組織の招待ページに移動し、先ほどと同様に「招待を承認する」をクリックします。

すると、下記の通り問題なく管理アカウントへの移行が完了したことを確認できました。

この結果から、AWSアカウントの組織間の直接移行機能を利用すれば、支払い設定やアカウントのアクティベーションを実施していないアカウントでも移動可能であることが確認できました。

4.AWSアカウントの組織間の直接移行の抑止

このように、AWSアカウントの組織間の直接移行機能を使えば、簡単に所属する管理アカウントを変更できます。

しかし、この機能を自由に利用できる状態にしておくと、ユーザーが独自に管理アカウントを作成し、勝手に利用アカウントを移動させることが可能になってしまいます。これは、請求処理や統制の面で大きなリスクとなります。

そのため、管理者側ではこれを抑止する仕組みが必要です。簡単な方法としては、移動元の管理アカウントでSCP(Service Control Policy)を設定することが考えられます。今回はこの方法を試してみます。

設定するSCPポリシーは、「organizations:LeaveOrganization」権限の禁止です。以下のポリシーを作成し、移動対象のメンバーアカウントが所属するOUに適用します。

{

"Version": "2012-10-17",

"Statement": [

{

"Sid": "DenyAccount",

"Effect": "Deny",

"Action": "organizations:LeaveOrganization",

"Resource": "*"

}

]

}

この状態でメンバーアカウント側で招待を承認しようとすると、下記の通り権限エラーが発生し、管理アカウント間の移行を抑止できることが確認できました。

さいごに

今回は、AWSアカウントの組織間直接移行機能の動作を確認しました。

この機能を利用することで、メンバーアカウントがスタンドアローン状態になることを防ぎ、従来の移行時に懸念されていたAWSからの請求の乱れやアカウント統制からの一時的な離脱を回避できます。その結果、管理アカウント間で安全にアカウント移行を実施することが可能です。

さらに、請求設定を行わなくても移行できるため、メンバーアカウントにクレジットカード情報を登録したくない企業にとっても朗報となる機能と言えます。

今後、メンバーアカウントの移行を行う際は、この機能を積極的に活用しようと思います。アカウントを移行する際には皆さんもぜひ利用してみてください。