簡単にできるAWSのセキュリティ強化①

~ Amazon GuardDuty編 ~

投稿日: 2021/07/30

こんにちは、高橋です。

AWSというかクラウド全般を利用する上でユーザが常に関心のある項目の上位にあがるのがセキュリティです。そのためAWSではさまざまなセキュリティ関連のサービスを提供し、ユーザが簡単に、安心して利用できる環境を整えています。しかしながら実際のユーザのセキュリティ関連サービスの利用状況を見てみるとあまり高くない状況にあったりします。実際私がこの記事を書こうと思ったきっかけも、お客様からのAmazon GuardDutyのセキュリティバイオレーションに関する通知の問い合わせを受け、この機能は便利だなということを感じ、実際どれぐらいのお客様が利用しているのかを調べた結果、想定以上に利用者が少ないことが分かったことがきっかけとなります。そのため、複数回に分けて簡単に利用でき効果の高いAWSのセキュリティ関連サービスを紹介していきたいと思います。第1回目はこの記事を書くきっかけとなったAmazon GuardDutyについてご紹介いたします。

1.Amazon GuardDutyとは?

Amazon GuardDutyは悪意のあるアクティビティや不正な動作を継続的にモニタリングし、AWSアカウントやAmazon EC2条で発生する脅威を検出するサービスです。具体的にはVPC Flow Logs(ネットワークトラフィックログ)、AWS CloudTrail Event Logs(AWSアカウント内のアクティビティ、イベント関連ログ)、DNSログを分析し、脅威の検出を行います。

Amazon GuardDutyは既知の悪意のあるIPアドレスのリストや機械学習を用いた平時とは異なるアクセス、アクションを検知し、悪意のあるスキャン、AWSアカウントへの脅威、利用中のインスタンスへの脅威をインテリジェンスに脅威の度合いに合わせて分類し、ユーザに知らせることが可能です。

また、Amazon CloudWatch Eventと AWS Lambdaを組み合わせることで、特定の脅威に対して自動で修復を行うことが可能です。

2.Amazon GuardDutyの利用料金

Amazon GuardDutyの利用料金はAWS CloudTrail 管理イベント数、AWS CloudTrail S3 データイベント数、VPC フローログと DNS ログのデータ量に対して課金が行われます。

| 課金対象 | 料金 |

|---|---|

| AWS CloudTrail 管理イベント分析 | $4.72/100万イベント |

| AWS CloudTrail S3 データイベント分析 | 最初の 5 億イベント:$1.04/100万イベント 次の 45 億イベント:$0.52/100万イベント 50 億を超えるイベント:$0.26/100万イベント |

| VPC フローログと DNS ログ分析 | 最初の 500 GB: $1.18/GB 次の2000 GB:$0.59/GB 次の7500GB:$0.29/GB 10,000 GBを超えた量:$0.17/GB |

具体的にどの程度の金額になるかは利用環境によってことなりますが、Amazon GuardDutyは最初の30日間の無料期間が設けられており、その期間での利用料が簡単に確認できるため、突然高額な請求になることはなく安心して利用を開始することができます。

3.Amazon GuardDutyの設定

Amazon GuardDutyの設定は非常に簡単で、AWSコンソールでAmazon GuardDutyのページに移動し、「GuardDutyの有効化」をクリックするだけで利用を開始することができます。

上記設定を行うことでAWSコンソール上で発生したイベントを確認することができますが、メールで発生したイベントを取得するためには別途SNSとCloudWatchの設定を実施する必要があります。必要な設定は以下の手順となります。

- ①SNSにて新しいトピックを作成する

- ②作成したトピックのサブスクリプションとして、イベントの通知を受信するメールアドレスを設定する

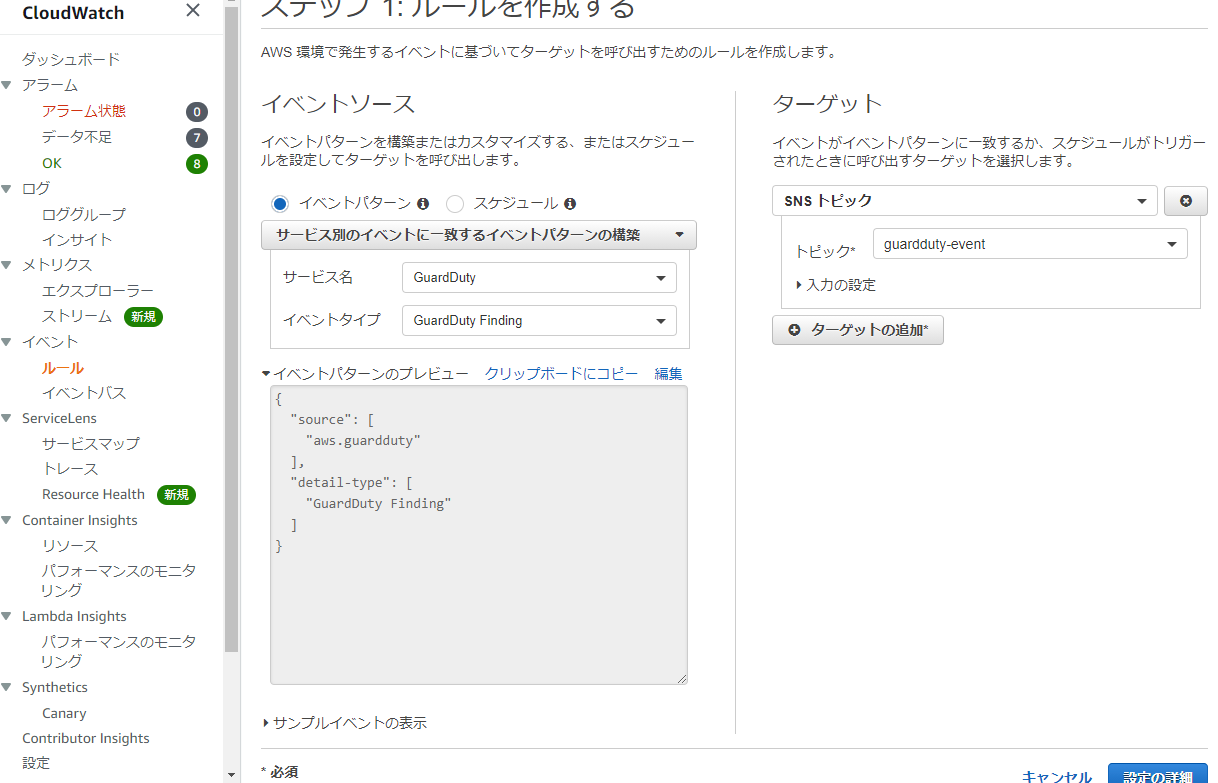

- ③CloudWatch Eventのルールとして、「サービス名」メニューから、「GuardDuty」、「イベントタイプ」 メニューから、「GuardDuty Finding」 を選択し、ターゲットに先程作成したSNSトピックを指定する

4.実際の検知イベント

最後に実際に検知イベントを発生して、どのように情報が表示されるか見てみたいと思います。イベントとしては、簡単に実行できるCloudTrailの停止を実施してみました。

実際にコンソールを確認してみると下記の様にCloudTrailが停止されたことが確認できました。

このように非常に簡単な設定で、AWS上で発生したセキュリティイベントを検知し、自身の環境のセキュリティを強化することが可能とですので、まだAmazon GuardDutyを利用をしていない方は是非ご利用を開始していただければと思います。

おわりに

CTCは、AWSのビジネス利活用に向けて、お客様のステージに合わせた幅広い構築・運用支援サービスを提供しています。

経験豊富なエンジニアが、ワンストップかつ柔軟にご支援します。

ぜひ、お気軽にお問い合わせください。