簡単にできるAWSのセキュリティ強化③

~ Amazon Inspector編 ~

投稿日: 2022/05/17

はじめに

こんにちは、高橋です。

簡単にできるAWSのセキュリティ強化シリーズも今回で3回目となりますが、今回はAmazon Inspectorについてご紹介したいと思います。こちらのサービスも有用ではありますが、実際に利用されているユーザはそこまで多くなさそうですので、この記事を読んでご興味を持って頂ければと思います。

1.Amazon Inspectorとは?

Amazon Inspectorとは一言で言ってしまえば、EC2に対する脆弱性診断を行うサービスです。ただし、昨年Amazon Inspector v2がリリースされ、ECRに対する脆弱性診断もできる様になりました。Amazon Inspectorを利用するとインスタンス内に潜在的に潜んでいるセキュリティの脆弱性を知ることができ、外部からの脅威を事前に防ぐ対応を行うことができる様になります。

Amazon Inspectorでは外部からEC2インスタンスのどのネットワークポートにアクセス可能なのかを調べるオープンネットワークパス診断とCVE(共通脆弱性識別子)やCenter for Internet Security (CIS) ベンチマークのチェック項目を用いて、EC2インスタンス内部で脆弱性を診断する2つの機能があります。前者はオンプレミスの環境などでWebサーバを構築した場合、サービスリリース前によく実行されていたものではないでしょうか。これらの診断をサーバ構築後に手動で実行するのは勿論、Amazon Inspectorを有効化すると自動的に定期的に診断を実行されますので、サーバのセキュリティを簡単且つ、継続的に担保することが可能です。

2.Amazon Inspectorの利用料金

Amazon Inspectorの利用料金はスキャンされたインスタンス、コンテナイメージ数に基づいて課金が行われます。

| 課金対象 | 料金 |

|---|---|

| 1か月にスキャンされた Amazon EC2 インスタンスの平均数 | インスタンスごとに 1.512USD |

| 1か月あたりの Amazon ECR へのプッシュ時に最初にスキャンされたコンテナイメージの数 | イメージごとに 0.11USD |

| 1か月あたりの連続スキャン用に設定された Amazon ECR のコンテナイメージの自動再スキャンの数 | 再スキャンごとに 0.01USD |

(料金は2022/5月時点のものです)

3.Amazon Inspectorの設定

では実際にAmazon Inspectorの利用を開始し、脆弱性診断の結果を確認するまでの手順を試してみたいと思います。

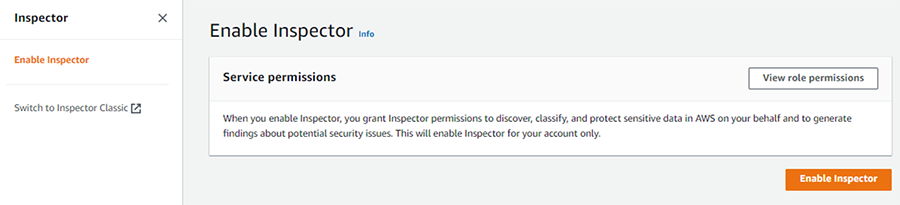

Amazon Inspectorを利用したい場合、AWSコンソールのAmazon Inspectorのページにて、Enable InspectorのページからEnable Inspectorをクリックします。

以上で、設定は完了です。あとは自動的にインスタンスが検出され、最初のスキャンが実行されるので、それが終わるまでしばらく待てばいいだけです。

これを見て以前、Amazon Inspectorを利用していた方は「あれ?」って思うかもしれません。実は、Amazon Inspectorの設定はAmazon Inspector v2になって非常に簡単となりました。以前のバージョンでは、スキャン対象を登録し、サーバ内部で脆弱性診断を行いたい場合は、サーバ内部にエージェントをインストールする必要がありました。これに対して、Amazon Inspector v2では機能を有効化すると自動的インスタンスを検出して、スキャンまで実行してくれます。そのため、サービスを利用することが非常に簡単となりました。ただし、現在(2022年5月時点)Amazon Inspector v2でサポートされているのはLinux系のOSのみで、Windows系はサポートされていないため、Windows系のインスタンスの脆弱性を診断したい場合は以前のバージョンを利用する必要があるので、ご注意ください。

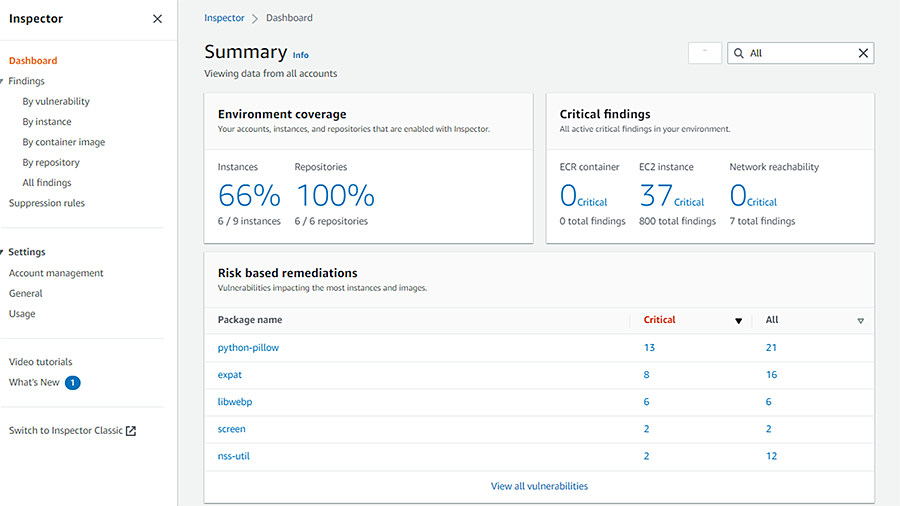

初期のスキャンが完了するとダッシュボード上にその結果が表示されます。

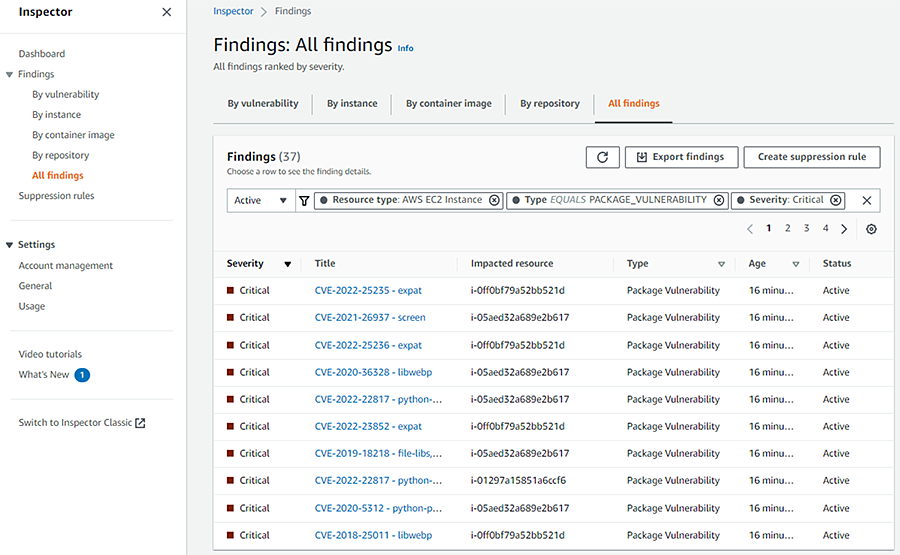

アカウント内の脆弱性を知りたい場合は、左のメニューから「All findings」を選択するか、Critical findingsの数字をクリックすることで、全ての脆弱性とそれが見つかったインスタンスのリストを表示することができます。

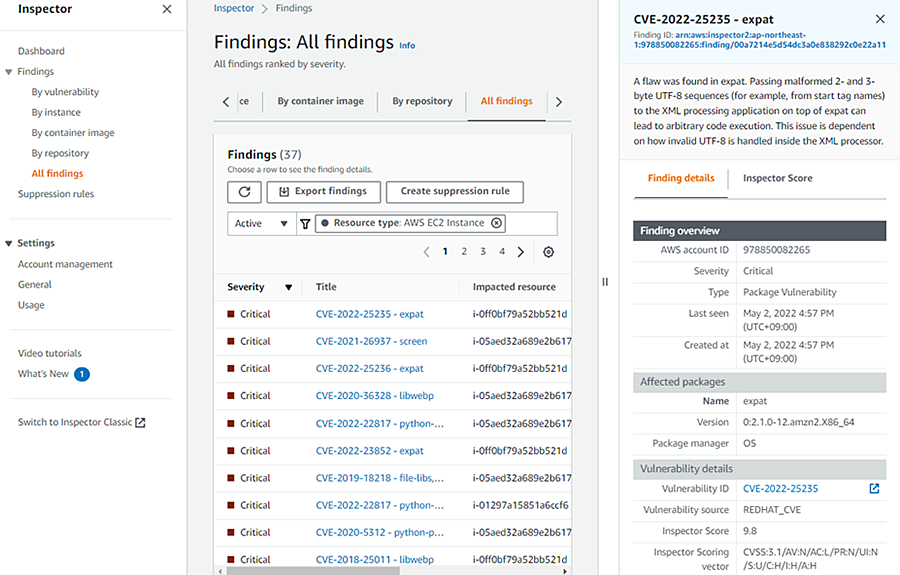

さらに脆弱性のIDをクリックすると具体的な内容まで確認することができます。

また、左のメニューで、「By vulnerability」や「By instance」を選ぶことで、インスタンス毎の脆弱性や、先日のLog4jのときの様に、ネットなどで脆弱性が話題になった時に、その脆弱性を抱えるインスタンスを素早く確認することが可能です。

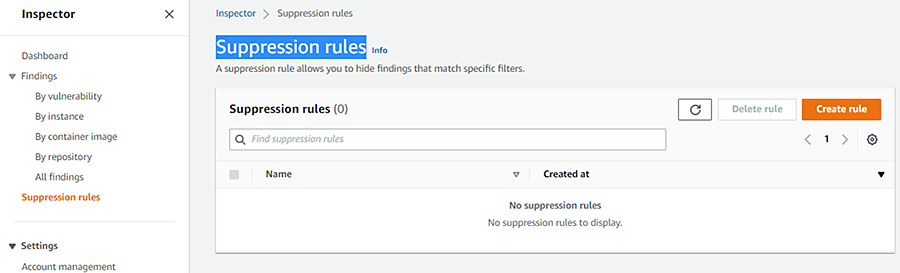

また、デフォルトでは全てのインスタンスの全ての脆弱性の情報が表示されますが、実際の運用では脆弱性を確認したいサーバが限られていたり、クリティカルな脆弱性のみが表示されればいいというケースが多いのではないでしょうか。Amazon Inspectorには抑制ルールという機能があります。抑制ルールを利用したい場合、左のメニューから「Suppression rules」を選択し、「create rule」をクリックします。

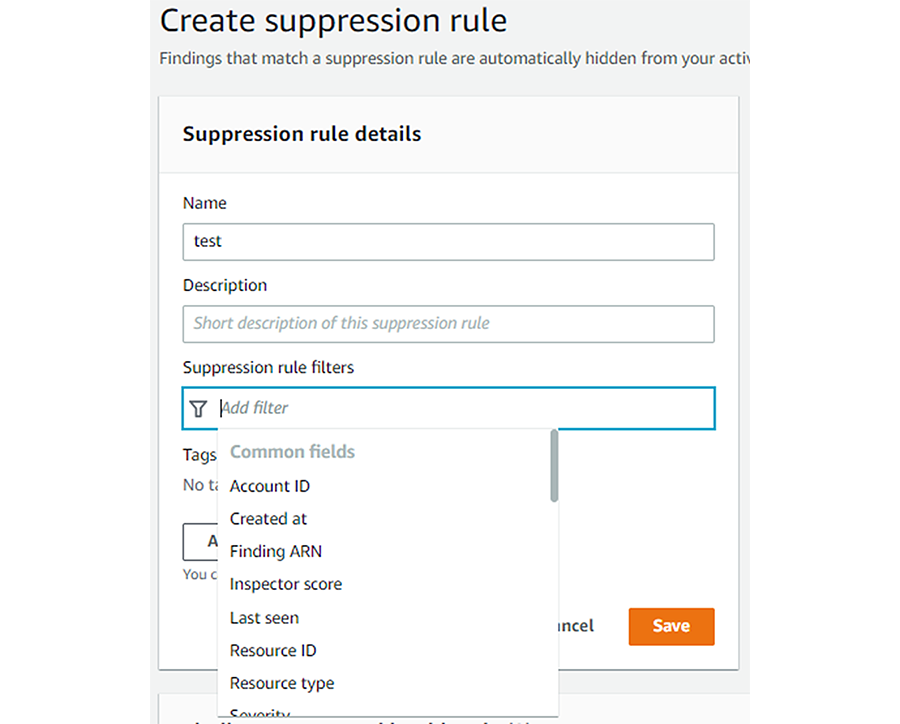

抑制ルールでは脆弱性の重要度を表すInspector scoreやインスタンスを指定するResource IDをはじめ、所属するVPCやサブネット、元となるAMI、タグ等さまざまなルールを設定することが可能です。

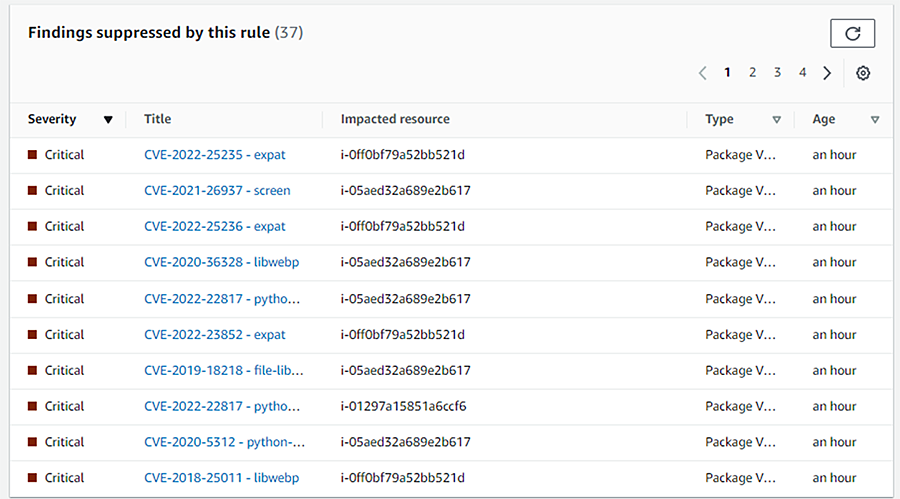

設定が完了するとルールに従って、表示される脆弱性が制限されます(今回はInspector scoreを9.0~10.0にしてCriticalなもののみ表示)。

さいごに

今回はAWS環境のセキュリティ強化の第3弾としてAmazon Inspectorについてご紹介しました。Amazon Inspectorはサーバの脆弱性を知り、セキュリティを強化するという点で優れた機能でしたが、昨年末の新バージョンの登場により、このシリーズにふさわしく非常に簡単に利用することができるようになりました。まだ機能を利用していない方は、これを機会に是非利用を開始してみて下さい。

CTCは、AWSのビジネス利活用に向けて、お客様のステージに合わせた幅広い構築・運用支援サービスを提供しています。

経験豊富なエンジニアが、ワンストップかつ柔軟にご支援します。

ぜひ、お気軽にお問い合わせください。