著:クロスファンクショングループ プロダクトマーケティング室

インフラソリューション推進部 菅 博

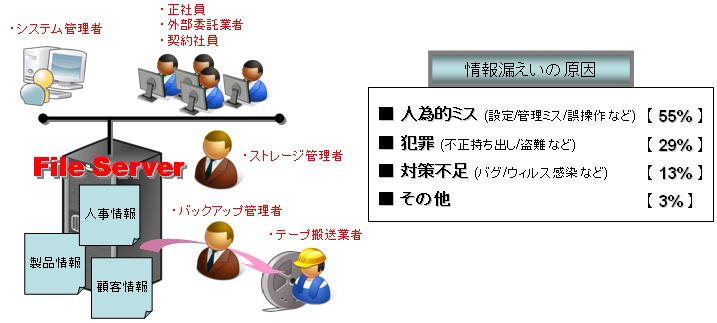

企業内のデータは利便性を優先した結果、共有することが優先されてしまいセキュリティの観点からは望ましくない状態が続いていました。不特定多数の人間が企業内の情報にアクセスが可能になったことから、情報流出による事件や事故が相次いだことにより、企業データを適切に管理することは企業責任の重大な要素であり、ビジネス・コンプライアンスとしても重要な課題となっています。

コンテンツ管理の重要性

- コンテンツの不正アクセスをさせない → ACL 機能(アクセス制限)

- コンテンツのアクセスログを残す → Audit Log 機能(監査ログ取得)

- コンテンツの内容を暗号化したい → Encryption 機能(データ暗号化)

- コンテンツの改竄をさせない → WORM 機能(改竄防止)

- コンテンツをなくさない → DR 機能(データ遠隔複製)

今後は、これらの要素技術について解説していきます。

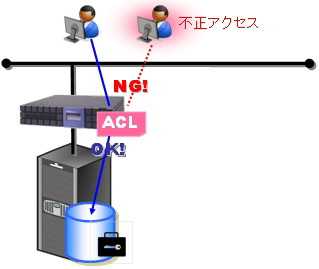

データへのアクセス制限

情報漏えいの80%は内部犯行によるというのが一般的な数字です。つまり、社内情報にアクセスできる人間が不当に情報を持ち出すか、本来はアクセスする権限のない人間がデータ共有システムの隙間をぬって不正アクセスを結果、情報を持ち出したりしています。

これを防ぐ最も初歩的な考え方が、データの利用者や管理者に適切な権限を設けて、権限外の人間がデータにはアクセスできないようにすることです。これは何もストレージに限ったことではなく、サーバへのログインやアプリケーションの実行権限にも関係するために、広くはActive Directoryのようなディレクトリ・サービスがその役割を担ってきました。基本的にはこれで十分な場合もありますが、ADの管理を1人の人間が行っている場合などは、悪意のある管理者が一時的にADを操作して不正アクセスを可能な状況を作るケースもあります。

データアクセスに関してより厳密なACLを実装しようとする場合に、ACLの設定と変更が複数の人間によって承認される仕組みが必要になってきます。最近ではNASとNASクライアントの中間に介在して、専用の認証カードを複数枚揃えない限りはACLが変更できないようなアプライアンスが存在します(もちろん、認証カードは権限を持つ個別の人間が保管することが前提です)。

アクセス制御を徹底的に行う必要がある場合には、NASが持っているACLや外部ADとは別に、こうした専用アプライアンスが持っているACL機能で不正アクセスをほぼ完全にシャットアウトすることが可能になります。

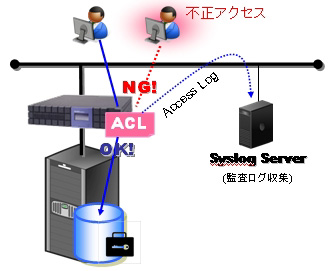

アクセスの監査ログ取得

不正アクセスを未然に防ぐという考え方と同時に、万が一の事故や事件が発生したときのためにアクセスログを残しておく事も検討すべきです。あるファイルが流出するか不正な改竄がなされたときに、そのファイルに対する最終アクセスや最終更新がいつ誰によって行われたのかをトレースできる仕組みが必要になってきます。NASそのものが監査ログの機能を持っている場合もありますが、ログ収集を一元管理してログを信頼のおける外部メディアに保管するために、専用のログ収集ツールを使うこともできます。

このような収集機能を持つソリューションは、今ではソフトウェアでもアプライアンスでも複数存在しているので、事故後の対応をスムーズにして混乱を最小限に抑えたいならば、導入を検討すべきです。

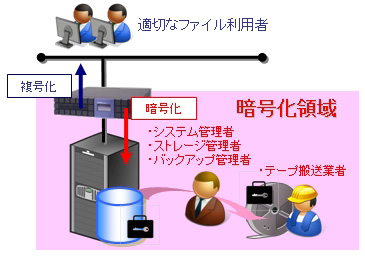

データの暗号化

ストレージ管理者やバックアップ管理者、またテープの搬送業者などは業務の一環として当然のようにデータにアクセスが可能です。しかし、こうした人々はファイルの内容までを知っている必要はなく、むしろファイルの内容を見ようと思えば見えてしまう環境は、情報漏えいを起こしやすい危険な状況と考えられます。特にシステム運用を業務委託や外部の管理者に任せている企業などは、直接データにアクセスできてしまう環境にも配慮しなければなりません。

こうした環境ではデータの暗号化を行うことによって安全が確保されます。多くの暗号化ツール(アプライアンス)はクライアントとファイルサーバの間に透過的に介在して、ファイルの書き込み時にはデータを暗号化し、ファイルの読み出しの時には復号化してクライアントに返します。暗号化されたファイルはその暗号化ツールを経由して復号化されない限り意味のある内容として参照できません。暗号化の対象はファイルの中身だけを選択することもできるので、管理者にとってはこれまでの業務を一切変更することがないだけでなく、万が一テープなどが紛失・盗難にあった場合でもすでにデータは暗号化されており解読不能なため、セキュリティは保障されていることになります。

コラム一覧のページに戻り、続きをお読み下さい。