2007年11月21日

著:クロスファンクショングループ ITエンジニアリング室 プラットフォーム推進部 杵島 正和 03-1121

本検証レポートの最初のテーマとして取り上げるのはNetwork Access Protection(NAP)である。

NAPは企業ネットワークを保護するための包括的なフレームワークとしてWindows Server 2008に搭載される新機能の中でも注目を集めている。

NAPとは

NAPは「ネットワーク検疫」(あるいは単に「検疫」)と呼ばれ、これは設定したセキュリティレベルに満たないクライアントPCを、隔離されたネットワーク(検疫ネットワーク)に切り離し、適切な修復作業を行わないと社内LANに接続させないという技術である。例えばウィルス対策ソフトのパターンファイルが古い、あるいはWindowsファイアウォールが無効になっているなどの場合に強制的に設定を変更したりパターンファイルを更新させたりすることができる。これによって、これまで企業のシステム管理者が苦心していた「クライアントのセキュリティレベルを適切に保つ」という作業が軽減され、睡眠不足で悩むシステム管理者にとっての福音になるかもしれない。

さて、Windows Server 2008のNAPは5つの方法で構成できる。

- DHCP

- IP Sec

- VPN

- 802.1X

- TS Gateway

一般的な検疫ソリューションの場合はネットワーク機器と連動する構成がほとんどだが、NAPの場合はDHCPやIP Secのようにソフトウェアレベルのみで実現できるのが特徴である。まずはNAPの動作を確認する上で最も容易に構築できるであろうDHCP構成で設定手順や実際の動作を確認する。

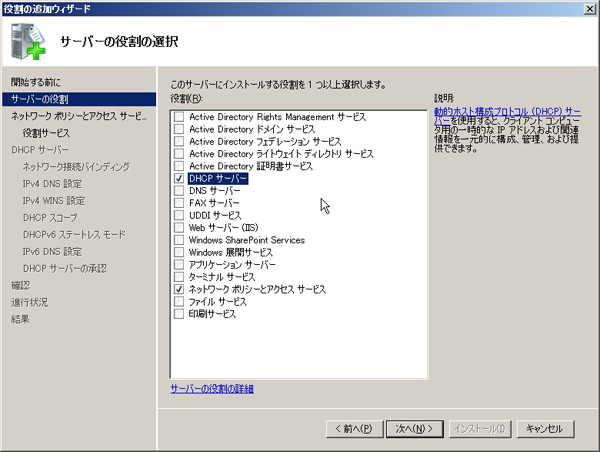

NAPのインストール

前回の検証レポートにてWindows Server 2008のインストールについては記述した。また、ドメインの構築手順に関しては難しいこともなく、しかも様々な技術文書にその手順が記載されているのでここでは割愛する。ドメイン環境が整っているという前提で以下を読み進めてほしい。 DHCPを利用したNAPを構成する場合、最も簡単な構成例としてはNPSとDHCPサーバを同居させる方法である。よって、本検証レポートでも同居構成の手順を追って行く。 NPSとDHCPはどちらもサーバマネージャの「役割の追加」からインストールできる(図1)。ウィザード形式であるため「DHCPサーバ」と「ネットワークポリシーとアクセスサービス」(Windows Server 2003のIASとRRASの機能が統合された)を選べばよい。ウィザードの中でいくつか必要なパラメータ等を入力していけばインストールは完了する。

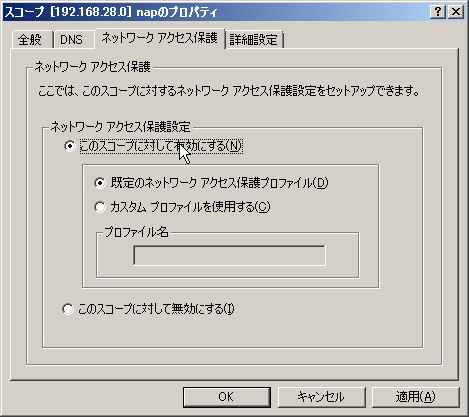

NAP用のDHCPサーバ

Windows Server 2008のDHCPサーバーでは、スコープのプロパティに「ネットワークアクセス保護」というタブが追加されている(図2)。この中でNAPに対して有効か無効かを指定する。デフォルトは無効に設定されているため必ず有効にする。また、スコープオプションとしてNAP用のオプションが用意されている。ユーザークラスの中で「Default Network Access Protection Class」を選択した上で、 006 DNSサーバ 015 DNSドメイン名を設定する。 DNSドメイン名に通常のDNSサフィックスとは異なる名前を指定することで検疫ネットワークを区別している。

NAP構成ウィザード

NAPを構成するためにはいくつかのポリシーを作成する必要があるが、NPSにはNAP構成ウィザードが付属しているためこれを実行すれば必要なポリシーが一緒に作成される。NPSの管理コンソールから「NAPを構成する」をクリックすることでウィザードが起動する。こちらも、ウィザードの中でいくつか必要なパラメータ等を入力していけば完了するので、さほど難しいことではない。

ウィザードが完了すると、セキュリティレベルを満たしているクライアント、そうでないクライアント、NAPに対応していないクライアントに対するためのポリシーが作成されている。

| 正常性ポリシー | NAP DHCP準拠 |

| NAP DHCP非準拠 | |

| 接続要求ポリシー | NAPDHCP |

| ネットワークポリシー | NAP DHCP準拠 |

| NAP DHCP非準拠 | |

| NAP DHCP未対応 |

これらのポリシーとは別に「セキュリティ正常性検証ツール」の設定を行い保つべきセキュリティレベルを定義する。デフォルトの「セキュリティ正常性検証ツール」ではWindows Vista/Windows XPの以下の項目についてチェックを実施するかどうかを設定できる。

| ファイアウォール | 有効/無効 |

| ウィルス対策 | 有効/最新/無効 |

| スパイウェア対策 | 有効/最新/無効 |

| 自動更新 | 有効/無効 |

| セキュリティ更新プログラム | 重要度 WSUS/Windows Update |

検証のレベルではWindowsファイアウォールのON/OFFだけでも動作確認が行えるため必ずしもWSUSやウィルス対策用のサーバーを用意する必要はない。

クライアント設定

サーバ側の環境が終了後クライアント設定を行う。本来なら、ADのGPOで一括設定できればうれしいが、まだ対応していないようなので、クライアント側で個別に設定を行っていく。まずはnapclcfg.mscを起動し「DHCP検疫強制クライアント」を有効にする。次にNetwork Access Protection Agentサービスを開始しスタートアップを自動にする。 現時点ではWindows Vistaには標準でエージェントが含まれているがWindows XPには含まれていない。XPに関してはSP3で対応になる予定でSP3のベータ版にエージェントが含まれることを確認した。しかし上記のnapclcfg.mscはXPには含まれていないようだ。

動作確認

ここまでの設定で準備は完了しているはずなので、早速動作を確認することにする。 クライアントでWindowsファイアウォールを無効に設定するとほぼ瞬間的に検疫ネットワークに隔離された。 NPSのポリシーで自動修復が有効な設定の場合は気がつくと自動的にWindowsファイアウォールが有効に変更されている。動作確認完了、と思いきやNAPエージェントのステータスが「更新中」のまま戻らない???つまり正常なネットワークに接続できない事態が発生し、いきなり試行錯誤が始まった。(続く)