コールセンター対応からCRMシステムの運営まで、様々な企業の業務を受託するベルシステム24では、CTCのサポートの下、社内のインターネット環境をリニューアル。その一環として、ファイア・アイの標的型攻撃対策製品「FireEye NXシリーズ」を導入した。業務委託の条件としても、標的型攻撃対策を求める顧客が増加傾向にあり、今後見込まれる顧客からの要望にいち早く対応できる体制を整えた。

課題と効果

課題

-

- 不審なメールへの対応

- 標的型攻撃への対策

- 外部との通信を防ぐ出口対策

「FireEye NX シリーズ」導入

効果

-

- 対応時間の短縮

- 環境に合わせたトータルサポートが可能に

導入事例インタビューデータ

- 会社名

- 株式会社 ベルシステム24

- 所在地

- 東京都中央区晴海1-8-11 晴海アイランドトリトンスクエア オフィスタワーY棟

- 設立

- 1982年

- URL

- https://www.bell24.co.jp/

-

株式会社 ベルシステム24ホールディングス

テクノロジー部 ITインフラグループ グループマネージャー

柳町 秀行氏

-

株式会社 ベルシステム24ホールディングス

テクノロジー部 テクノロジーセキュリティ マネージャー

笹山 朗氏

-

導入背景

インターネット環境更改に伴いセキュリティを強化

ベルシステム24は、様々な企業のコールセンター対応およびそのシステム構築から運営までをトータルサポートする企業だ。2016年1月現在、約26,000人のコミュニケーターを抱え、IT部門の規模は協力会社を含め約130人となる。そのうち約6割がCRMシステムなどアウトソース業務に向けたアプリケーションおよび社内向けシステムアプリケーションの開発を担当し、約4割が社内情報システムの運営を担当している。

外部の顧客業務を受託していることから、ベルシステム24ではシステムの堅牢性やセキュリティに関しては高い基準を設けており、ファイアウォールやIDS(侵入検知システム)、IPS(侵入防止システム)なども他社に先駆けて導入。また、顧客からの依頼があれば、すぐに業務を開始できるよう、システムの導入や構築も迅速に行える体制を整えている。

そんな中、同社は2014年10月に社内のインターネット環境を更改するというプロジェクトを実施。あわせて、新たなセキュリティ対策を検討、標的型攻撃対策としてファイア・アイの「FireEye NXシリーズ」を導入した。同製品は、インターネット環境更改の数ヵ月後となる2015年1月に稼働を開始している。

ベルシステム24ホールディングス テクノロジー部 ITインフラグループ グループマネージャーの柳町 秀行氏は、「標的型攻撃は、IPA(独立行政法人情報処理推進機構)が示す情報セキュリティ10大脅威の中でも、2014年には1位となりましたし、我々も課題として認識していました」と話す。「検討を始めた数年前には、標的型攻撃もあまり世間で騒ぎになってはいませんでしたが、各セキュリティメーカーからは様々な情報も出ていたため、いずれ対策が必要になる、何か起こってからでは遅いと感じていました。そこで、インターネット環境の見直しをきっかけに導入に踏み切ったのです」(柳町氏)

事実、これまでにもヘルプデスク宛にはフィッシングメールを含め、不審なメールなどの問い合わせが届くことがあったという。その際には、既存のスパムフィルターやアンチウイルスゲートウェイなどで不審なメールを判定し、疑わしいものがあれば個別に確認していた。ただ、「スパム判定は、完全に黒であれば判定できますが、通常のメールに偽装したようなものはフィルターでは判定しきれません。そこで、実際に自社内のシステムで判定しきれないような攻撃が起こっているのか見極めるためにも、標的型攻撃対策製品をトライアルしてみようということになりました」と、同社テクノロジー部 テクノロジーセキュリティ マネージャーの笹山 朗氏は当時の状況を語る。

トライアルにあたって評価したのは、ファイア・アイを含め3社の製品だ。実際のトラフィックが流れている本番環境でのトライアルだったため、ネットワーク上のどこに製品を配置し、データをいかにして取得すれば効果的に収集できるのかを調査、約半年かけてトライアルの準備を進めた。実際にトライアルを実施したのは2014年6月。約1ヵ月間、本番環境のネットワーク上でリアルデータを取得し、製品を検証した。

株式会社 ベルシステム24ホールディングス

笹山 朗氏

「トライアルでは、攻撃の検知数と、検知した中で本物の攻撃がどれだけ存在するか、また誤検知の数はどれくらいかといった点を各製品で比較しました」と笹山氏。それぞれの製品が検知したアラートを全て社内で検証した結果、「ファイア・アイの製品は、検知数は最も少なかったのですが、他社製品では検知しなかったものも検知しましたし、検知したもの全てが本物の攻撃で、誤検知はゼロでした」と笹山氏は言う。「他社製品の場合、何とか誤検知を減らすことはできないかと相談したものの、正常のファイルを疑う必要があるので誤検知は避けられないという回答でした。その点、ファイア・アイの誤検知の少なさは大きな意味がありました。アラートが狼少年のようになってしまうと、本当の脅威を見逃してしまう恐れがありますから」(笹山氏)。

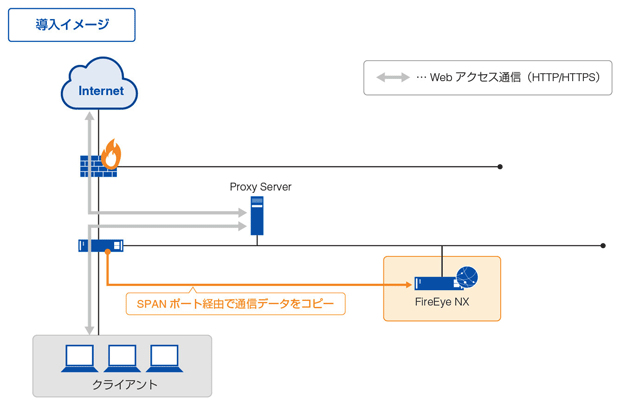

トライアルでは、外部との通信を防ぐ出口対策として導入を決めた「FireEye NXシリーズ」に加え、外部からの侵入を防ぐ入口対策の製品「FireEye EXシリーズ」も検証した。最終的には、入口対策として既にファイアウォールやアンチウイルス、スパムフィルター、IDS、IPSなど、様々な製品を揃えていることから、まずはNXシリーズのみ導入することとなった。

プロジェクト概要

インターネット環境更改も含めトータルサポートをCTCに依頼

「FireEye NXシリーズ」導入を支援したのは、インターネット環境の更改プロジェクトにも関わっていたCTCである。「複数社から提案があった中、幅広い分野の製品をトータルで構築できるCTCにお願いしました。このプロジェクトでは、IPSやIDS、アンチウイルスゲートウェイなどのリプレースも含まれており、CTCであれば幅広く対応してもらえると考えました」と柳町氏。

その後、標的型攻撃対策の導入の際には、迷わずCTCにサポートを依頼。「現在のわが社の環境を最も理解してくれているので、標的型攻撃対策も含めてお願いしようと決めました」と話す。

構築時のCTCの対応もスムーズだったと笹山氏。「トラフィックの流れから、効率的なセキュリティ機器の設置方法を考えてもらいました。トラブルシューティングまで対応していただき、きめ細やかにサポートしてもらえて助かりました」と述べている。

導入効果

導入で得た安心感と対応時間の短縮

既に入口対策として様々なセキュリティゲートウェイを通過しているため、出口対策として導入したNXシリーズが検知する数はほとんどないというが、導入後約8ヵ月が経過した今、2件の検知があったという。1件は外部への通信を試みたログがあったものの、実際に通信は行われず、もう1件は不審な動きであるという注意喚起のみだった。

運用に関しては、「非常に分かりやすい印象です」と笹山氏は言う。「トライアル時にも実感しましたが、注意すべきポイントがハイライトされるため、何が危険なのかとても分かりやすいですね。出口対策のみということもありますが、運用の工数も全く増えていません。不審な動きがよく見えるようになったため、安心感があることはもちろん、対応までの時間も短縮されます。後で発見して対応するよりさらに迅速に動けるようになりました」と笹山氏は評価する。

今後の展望

入口対策、さらにはMandiantにも期待

今後は、標的型攻撃の入口対策として、EXも導入を検討したいという。「どういった形で導入するか検討し、トライアルを計画したいと思います」と、柳町氏は前向きだ。また、今回はコーポレートネットワーク上での標的型攻撃対策だったが、「お客様の要望に応じて、個別に対策を提案していきたいと考えています」としている。

さらには、2014年1月にファイア・アイが買収した米Mandiantのインシデントレスポンスおよびセキュリティ評価サービスにも関心があるという。ファイア・アイ製品と連携し、アラートを専門のアナリストが解析、攻撃の目的や経緯などを調査した上で、対策方法までを示すサービスとなる。「製品だけでは攻撃者の情報が見えないため、Mandiantのサービスが提供されれば、より対策が強化できると思います」と、柳町氏は新サービスへの期待を寄せた。