Palo Alto Networks製品による多層防御を実現

明日を変えるITの可能性に挑み、夢のある豊かな社会の実現に貢献する、伊藤忠テクノソリューションズ株式会社。同社の情報システム部は、グループ社員約8,300名のITをマネジメントする部門。常に新しいことに取り組み、顧客が期待する以上の価値を生み出し、自由な発想でよりよい明日へと挑戦する社員をIT基盤で支えている。同部門では、2004年からセキュリティ・フレームワークを作成し、セキュリティリスクの把握に努め、セキュリティ対策への投資とその効果の検証を長年に渡り継続してきた。しかし、ここ数年でウイルスメールなどのサイバー攻撃が明らかに増加しており、さらなる安全性を確立するために次世代ファイアウォールのPalo Alto Networks製品を導入し多層防御を実現した。

課題と効果

課題

-

- ウィルスメールの増加

- さらなる未知の脅威への対策

- 驚異の増加に備えた監視体制の確立

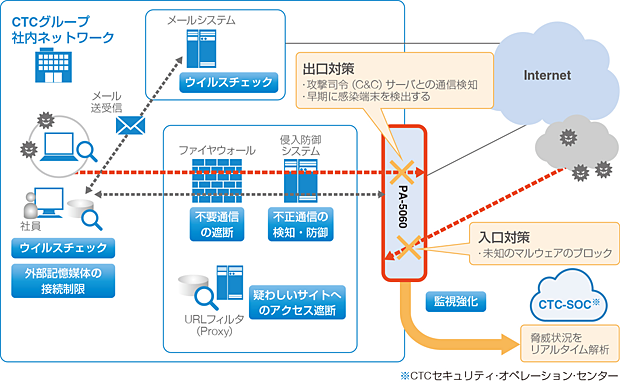

Palo Alto Networks製品による多層防御

効果

-

- アプリケーションの可視化と制御

- ネットワークの入口と出口を防御

- CTC-MSSによるリアルタイム監視

導入事例インタビューデータ

- 会社名

- 伊藤忠テクノソリューションズ株式会社

- 所在地

- 〒100-6080 東京都千代田区霞が関3-2-5霞が関ビル

- 創立

- 1972年

- URL

- http://www.ctc-g.co.jp/

-

伊藤忠テクノソリューションズ株式会社

情報システム室

情報システム部

部長代行

永田 孝哉 -

伊藤忠テクノソリューションズ株式会社

情報システム室

情報システム部

実松 智洋

導入背景

未知の脅威に対するさらなる強化策の必要性

伊藤忠テクノソリューションズ株式会社の情報システム部は、常に時代の一歩先を行くセキュリティ対策を心がけて、コストと安全性のバランスを重視しながら、最適な防御を行ってきた。例えば、ローカルの端末にデータが残らないようシンクライアントの導入や、外部の記憶媒体の接続を制限するなど、厳重な管理と防御を実践している。それでも、未知の脅威に対してはさらなる強化策が必要だと、情報システム室 情報システム部部長代行の永田 孝哉は考えている。「2016年の7月、1通のウイルスメールがCTCのメールサーバをすり抜けたことがあり、受信者のうち1名が添付ファイルを開封し、不正通信を行うプログラムが実行されてしまいました。しかし、不正通信はProxyでブロックされ大事には至りませんでしたが、正直かなりヒヤッとしました。インターネットを利用する以上、入ってくる脅威に対してはもはや完全に止めることは難しく、既存のセキュリティ対策だけでは、対応し切れない脅威が内在していると再確認しました。」と永田は問題の経緯を振り返る。こうした経験を経て、情報システム部ではセキュリティ対策の強化に向けた取り組みを加速した。

システム概要

多層防御のために次世代ファイアウォールを導入

セキュリティ対策を強化するために、情報システム部 ネットワークシステム課の実松智洋は、次のようなポイントを重視した。「いかに早く不正状態に気づき、的確にセキュリティ・インシデントとして処理対応の運用を回せるかが、対策のキーとなります。そのためには、次世代ファイアウォールを設置して、全ての社内外の通信ログを監視する多層防御が必要だと考えました。」と実松は話す。実際の機器選定にあたっては、機能や性能とコストのバランスに加え、運用体制も検討された。なぜなら、次世代ファイアウォールは従来型のファイアウォールとは違い、アプリケーションやコンテンツなどの制御と可視化を実現するため、そこから得られる未知の脅威を早期に発見する継続的な監視も重視されるからだ。

「次世代ファイアウォールのログ解析などは、情報システム部員では運用が回らないこともあり、CTCグループのマネージドセキュリティサービスのCTC-MSSを利用しようと考えていました。CTC-MSSはマルチベンダー対応なので、どの次世代ファイアウォールを選定しても、24時間365日の継続的な監視とログ解析を行えることは分かっていました。そこで、最終的な機器の選定は、コストパフォーマンスに優れ、将来的にはエンドポイントまで対応できる拡張性を備えたPaloAlto Networks製品にしました。」と永田は採用の理由を語る。

システム構成図

導入効果

柔軟な導入モードで現場へのスムーズな展開を実現

2016年8月にPalo Alto Networks製品の採用を決めた情報システム部では、約2ヵ月の短期間で導入を完了した。「Palo AltoNetworks製品は、ネットワーク環境に合わせて多彩な導入モードを選べるので、段階的な移行が可能になります。我々は、最初にモニタリング導入を行って、10月末から約2ヵ月をかけてチューニングを行いました。次世代ファイアウォールによって、不正な通信やマルウェアなどの解析が強化されるようになると、過剰な検知によってユーザーの利便性が損なわれてしまう懸念もあったので、CTC-MSSと連携してチューニングを行いました。そのおかげで2017年1月から正式な運用を開始しましたが、現場の混乱もなく円滑な多層防御を実現できました。」と実松は導入の経緯を振り返る。

Palo Alto Networks製品の導入によって強化された入口対策は、マルウェアの検知である。不正な添付ファイルを実行してしまった事態を想定して、新たにダウンロードされる未知のマルウェアへの対策として、サンドボックス型マルウェア解析を行うようにした。また出口対策では、感染端末の検出を行い、攻撃司令を送ってくるサーバとの通信を検知して、不正侵入を検知し防御する。さらに早期に感染端末を検出するため、ボットネット検知と通信挙動検知も行う。

「ウイルスが混入しないよう完璧な策を取るのは、困難な時代となっています。今後のセキュリティ対策のトレンドは、いかに早く不正な状態を発見して、被害の把握と拡大防御、そして沈静化を迅速に行う体制と技術の導入が必須になります。今回のPalo AltoNetworks製品によるネットワークの入口と出口に対する多層防御の導入は、未知の脅威に備える第一歩と考えています。」と永田は導入の成果を評価する。

今後の展望

運用体制の強化も含めてさらなる対策に取り組む

マルウェアの活動を検知し、感染端末を検出する多層防御をPalo Alto Networks製品によって実現した情報システム部では、今後に向けたさらなるセキュリティ対策の強化に取り組んでいく。

「まず運用体制の強化を予定しています。既にセキュリティに対する体制はありましたが、正式にCTC社内にCTC-SIRT(Security Incident Response Team)という専門チームを組成しました。CTC-SIRTチームは、CTC-MSSとも連携して、新しいタイプの攻撃に備えるだけではなく、セキュリティ・インシデントが発生したときに、社内外含めて迅速に対応できる体制も整えていきます。」と永田は体制面での強化について触れる。

「技術的な対策では、多層防御をさらに強化するために、エンドポイントのセキュリティ製品も追加導入する検討を開始しています。今回の次世代ファイアウォールは、入口と出口の防御を強化する対策がメインでしたが、より安全で迅速な対応のためには、エンドポイントにもっと目を向ける必要があると考えています。」と、実松は今後に向けた計画を語った。