株式会社竹中工務店では、人材不足や働き方改革といった建設業全体の課題を解決するためデジタルトランスフォーメーション(DX)を推進している。DXのためのデジタル基盤を整備する中で、「パブリッククラウド利用が指針どおりに運用されているかわからない」「設定ミスに起因したセキュリティリスクを軽減したい」といった課題に対応すべく、同社はIaaS設定ミス検出ソリューションである「McAfee Enterprise MVISION CSPM(以下、MVISION CSPM)」を導入、クラウド活用の利便性と安全性を両立する体制を整備した。

課題と効果

課題

-

- IaaSがセキュリティ指針どおりに運用されているか監査する仕組みがない

- パブリッククラウドの設定ミスを早期検知する仕組みが存在しない

- クラウドのリスク可視化により危険な設定を放置せず是正できる仕組みが必要

- IaaSがセキュリティ指針どおりに運用されているか監査する仕組みがない

効果

-

- ユーザー部門のビジネスのスピードを緩めずに、セキュリティレベルの標準化を実現

- 各ユーザー部門へのアカウント払い出しが安全に行えるようになった

- クラウド活用のための担当者への教育コストが削減された

- ユーザー部門のビジネスのスピードを緩めずに、セキュリティレベルの標準化を実現

導入事例インタビューデータ

- 企業名

- 株式会社竹中工務店

- 住所

- 大阪市中央区本町4丁目1-13

- 創立

- 1899年(明治32年)

- 従業員数

- 7,741人(2021年1月現在)

- 事業内容

- 建築工事及び土木工事に関する請負、設計及び監理等

- URL

- https://www.takenaka.co.jp

-

株式会社竹中工務店

デジタル室 デジタル企画グループ 副部長

高橋 均 氏

-

株式会社竹中工務店

デジタル室 デジタル企画グループ 主任

鈴木 真徳 氏

課題

クラウドセキュリティを「人任せにしない」環境整備が課題

1610年(慶長15年)の創業以来、建築を専業とし、数多くの建築物を手がけてきた竹中工務店。同社は、建物の建築から「まちづくり総合エンジニアリング企業」として新しい建築、まちづくりサービスの提供をめざしている。

そして「デジタル変革により2030年に目指す姿」を策定し、業務変革や新たなビジネス価値の創出といったDXへの取り組みを加速させている。同社 グループICT推進室 ICT企画グループ 副部長の高橋 均 氏は「建設業全体での人材不足や働き方改革などの課題解決と新たな価値の創造に向けて、DXをスピード感をあげて推進していく必要がある」と話す。

高橋氏によると「デジタル基盤の稼働環境としてクラウドを選択し、2025年を見据えて、すべてのシステムをクラウドに移行、稼働させる取り組みを進めている」ということだ。

同社ではクラウドを中心にIT基盤整備を進める中で、新たな課題が見えてきた。クラウドで提供される各種業務アプリケーション利用が促進される一方で、サービスにセキュリティ上の問題があれば、そこから情報漏えいが発生することや業務停止に至る可能性がある。そこで同社では、2019年よりクラウドサービスの利用状況を可視化・制御するためにCASB(Cloud Access Security Broker)を導入し、シャドーITのリスクを軽減し、一貫したセキュリティポリシーを適用する仕組みを構築した。

そして、既存の業務システムをクラウド環境へ移行するケースが増え、ユーザー部門でのパブリッククラウド活用が増えてくると、「セキュリティ指針どおりに運用されているか監査する仕組みが存在しない」といった課題が顕在化する。

「セキュリティ対策はクラウドサービスの基本的なセキュリティのベストプラクティスに準拠し、利用者用ガイドラインも整備していた」ものの、実際の運用がセキュリティ指針に沿って行われていないことが原因で、知らない間に不正アクセスや脆弱性攻撃が行われる可能性がある。また、クラウドの設定ミスにより、意図しない情報漏えいなどのセキュリティ事故が生じるリスクも考えられた。

今後、様々なユーザー部門でAWSなどのパブリッククラウドのアカウントを払い出すケースが増える中、高橋氏は「アカウントの払い出し先はクラウドセキュリティに必ずしも詳しくない」として、本格的にクラウドリフト&シフトを実現するためには「危険な設定を放置しない、自動で設定を変更できる」仕組みが必要だったと説明した。

提案

CSPMによる「AWS監査強化」「設定ミス検知制御」を提案

クラウドセキュリティの選定は、2019年の夏明けくらいから本格的に検討を開始した。大きな選択としては「AWSに備わった機能を使うか、サードパーティのSaaSソリューションを活用するか」があった。「前者は専門知識を持ったプロが正しく設定する必要があるため、運用を継続することが大変だと考えた」(高橋氏)ことから、SaaSのソリューションを利用する方針が決定し、2020年11月にクラウドセキュリティ強化のためにCTCから提案されたのが「MVISION CSPM」による「AWS監査強化」「設定ミス検知制御」だった。

具体的には、CSPM(Cloud Security Posture Management)の導入により以下の2つを実現することだ。1つは「AWS監査強化」でテナントごとに、セキュリティ指針どおりに運用されているかを監査し、セキュリティ状況を可視化するものだ。AWS設定パラメーターから低セキュリティ設定やポリシー違反を検知し、セキュリティリスクを排除する。

2つめは「設定ミス検知制御」で、各テナントで設定ミスによるセキュリティリスクを検知制御する仕組みを導入することである。同社 グループICT推進室 ICT企画グループ 主任の鈴木 真徳 氏は「セキュリティポリシーのベストプラクティスに従い、インターネットに全部開放されているポートや、デフォルト設定のまま放置されていた低セキュリティ設定やポリシー違反があれば、設定ミス検知制御による自動修正機能により、速やかに削除してくれ、一定のセキュリティが確保される提案内容だった」と説明する。

セキュリティ状況の可視化と、最小限の自動修正により、クラウドセキュリティのガバナンスを効かせる「セキュリティレベルの標準化に向けた」効果が期待された。

特に、AWSのようなパブリッククラウドは、年間1000回以上といわれる頻繁な機能アップデートがある。これにともない「いつ、設定パラメーターや内容が変更されるか、クラウドエンジニアといえどフォローしきれない」状況をセキュリティベンダーのサービスで監視、適用できるのは安心できるポイントだと鈴木氏は話した。

選択

信頼性の高さや使い勝手の良さからMVISION CSPMを採用

MVISION CSPM採用の決め手となったポイントは、「市場におけるポジション、信頼性の高さ」が挙げられる。高橋氏は「市場におけるリーダーポジションは大事にしている」とした。MVISION Cloudはガートナーの評価でもマジッククアドラントのリーダーポジションで「主要なベストプラクティス、規格に準拠しており導入する上で問題なく、要件に対応できると考えた」そうだ。

もう一つのポイントは「使い勝手の良さ」だ。「それまで、MVISON CloudのCASBを使っていたので、もともと使い慣れたコンソールで、高度な専門知識がなくても運用可能だと考えた」と高橋氏は話す。

導入作業は2020年12月から2021年3月のスケジュールで行われた。特に注力したのは、「アカウントの払い出し先であるユーザー部門へのアナウンス」だ。これは、「設定ミス検知制御」により業務がストップしないよう周知期間をおいて3〜4回ほど行われた。

事業部門やシステム開発管理者に対して、アクセス権限の制御に必要なIAM(AWS Identity and Access Management)を作成し、その際に「今後、危険な設定が検知されたときにCSPMからのアラートが発せられ、設定が自動で修正される」旨の呼びかけを行い、設定の確認と業務上その設定が必要である場合には連絡するよう促すものである。

周知期間中は「アナウンスに対して速やかに対応してくれる部門もあれば時間がかかる部門もあった」そうだが、アラート連携によって、セキュリティ上リスクのある設定が可視化され、「アラートの内容を見れば、開発担当がどこを是正すればよいかがすぐに理解できる内容だった」と鈴木氏は話す。

効果

変革のスピードを緩めずに、セキュリティレベルを維持する仕組みを構築

高橋氏は今回のMVISION CSPM導入により得られたメリットについて、「導入後設定ミスに起因するセキュリティインシデントが起きていない」と話し、「ユーザー部門のビジネス展開のスピードを緩めずに、セキュリティレベルを維持する仕組みを構築することができた」と述べた。

さらに、セキュリティ状況が可視化されたことでガバナンス強化に貢献することができた。「危険なところは自動修正によって防げているため、次のステップとして、アラート内容を精査し本当に業務に必要な通信であるかどうかを見て、不必要なアラートを減らす方向に動いていける」と高橋氏は述べる。これにより、ユーザー部門のさらなる安心感、信頼感にもつながっていくだろうということだ。

また、鈴木氏はビジネス面の効果について「各部門へのアカウント払い出しが安全に行えるようになった」と話す。DXはセキュリティがブレーキとならずにスピーディに推進されなければならない。CSPMによってベースとなるクラウドセキュリティを確保し、「各部門がクラウド活用のメリットを最大限活用して、ビジネスのアウトプットを創出していく基盤が整備できた」ということだ。

また、「教育コストの削減効果」もポイントだ。セキュリティ上、危険なポイントがわからない担当者にはセキュリティ教育が必要となる。払い出し先が複数あれば、それぞれの開発者、管理者に対して教育コストが発生する。AWS基本機能やセキュリティについて「一人あたり2、3日拘束する程度の工数が不要となる」計算だ。さらに、セキュリティ管理者や担当が変わった場合などの再教育のコストを考えると、ビジネス面での貢献は大きい。

今後の展望・CTCへの期待など

今後はサーバー単位での脆弱性管理が可能なCWPPの導入を見すえる

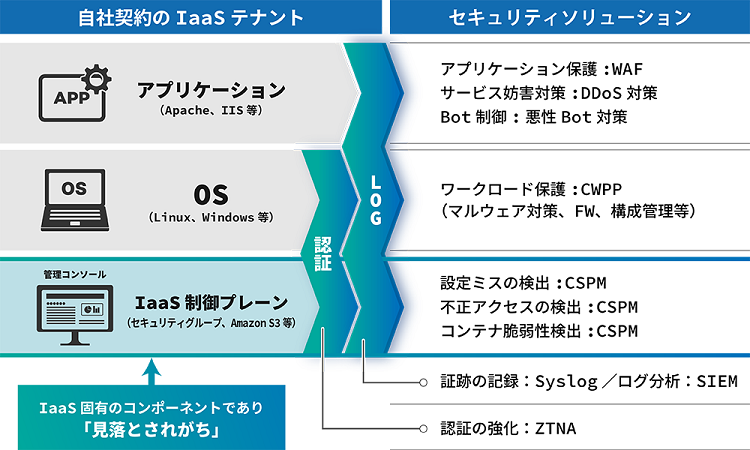

CSPMにより、AWSをはじめとするIaaSのテナントの設定ミス検出の管理・設定ミスを検出する環境が構築できた。2022年にはCWPP(Cloud Workload Protection Platform)の導入を予定しているという。CWPPはIaaS上の各サーバー単位での脆弱性対応状況等を管理できるソリューションだ。共通脆弱性識別子CVE (Common Vulnerabilities and Exposures)を入力すればその脆弱性を含むリソースを検索可能になり、パッチ未適用のリソースを抽出出来るようになる。

今後は、新たな領域のシステム開発として、コンテナやサーバーレスアーキテクチャといったクラウドネイティブなテクノロジー、開発手法が増えていくことが考えられる。AWSのテナント、仮想インスタンスなどのワークロードレベルでセキュリティリスクを可視化し、構成管理を行う基盤や、ログ管理を初めとする運用自動化の基盤整備を次のステップとして取り組んでいきたいということだ。

CTCに期待することとして、高橋氏は「サービス提供だけでなく、運用の対応もお願いしている」と述べた上で、「当社の今後のクラウド移行の方針を理解した上で、正しい方向へ共に歩んでくれるパートナーとして、これからも継続して、クラウド活用、DX推進を支援してもらいたい」と話した。

また、鈴木氏は、「セキュリティソリューションの導入は各論に目が行きがちだ」と指摘した上で、CTCの支援によって「戦略の全体像を見ながら、課題を整理して必要なソリューションの導入を進めていける」と今後も変わらぬサポートに期待を述べてくれた。