UTMからセキュリティ機能を統合した次世代ファイアウォールへリプレース

駒澤大学は、キャンパスネットワークシステムの更改を機にパロアルトネットワークスの次世代ファイアウォールを導入した。ゲートウェイおよび内部ファイアウォールとして運用してきた9台のUTMを次世代ファイアウォール「PAシリーズ」にリプレース。システム更改のテーマである“システムのシンプル化によるコスト削減の実現”を、セキュリティ機能の統合化と運用機器の物理的な削減によって達成した。また、次世代ファイアウォールの特徴であるアプリケーションの可視化・制御というアプローチにより、キャンパスネットワークの自由な利用環境とセキュリティ強化を両立した。

課題と効果

課題

-

- システム構築のシンプル化によるコスト削減

- アプリケーションレベルのアクセス制御

- ファイル共有ソフト等による情報漏えい防止対策

パロアルトネットワークス次世代ファイアウォール

「PAシリーズ」を採用したシステム構築

効果

-

- セキュリティ機能の統合化、機器台数の削減による運用負荷軽減・コスト削減

- ファイル共有ソフトのブロックによる情報漏えい防止

- アプリケーションの可視化・制御によるセキュリティ強化

導入事例インタビューデータ

- 学校名

- 学校法人 駒澤大学

- 所在地

- 東京都世田谷区駒沢1-23-1

- 創立

- 1882年(明治15年)

- URL

- http://www.komazawa-u.ac.jp/

-

(写真左から)駒澤大学の金山智子氏、成田早苗氏、SRAの分銅淳至氏、小林雅裕氏、影山崇好氏、駒澤大学の内山敦氏

導入背景

サービスレベル、セキュリティレベルを維持しながらコスト削減を狙う

駒澤大学は、1882年に近代教育を行う大学として開校して以来、128年間にわたり多くの人材を各界に送り出してきた。仏教の教えと禅の心を現代的教育に活かしていくことを建学の理念とし、7学部7研究科に16,000人の学生を擁する総合大学である。

2001年に整備された駒澤大学のキャンパスネットワークシステム「KOMAnet」は、総合情報センター(所長:金山智子教授)によって管理され、約19,000人の学生および教職員に広く利用されている。ネットワークシステムは5年ごとに更改され、2006年度の更改では無線LAN環境も整備され、16カ所にあるPC教室の約1,100台の端末のほか、学生および教職員は学内のほぼ全域で持ち込みPCによる無線アクセスができるようにした。また、ゲートウェイのファイアウォールに大手UTMベンダーの製品を導入したほか、IPS/IDSや事務系セグメントとの間にUTMを導入、メールのアンチウイルス製品の更改などセキュリティ対策の強化を実施した。

大規模な更改を行い5年間運用してきたKOMAnetだが、多くのソリューション導入による運用・更新コストが過大になったため、2011年度の更改ではサービスレベル、セキュリティレベルを保ちながらのコスト削減が大きなテーマになった。「今回の更改では仮想化によるサーバ統合で物理サーバのコスト削減を図りましたが、セキュリティシステムにおいてもセキュリティレベルを維持しながらシステム構成をシンプル化し、運用負荷を減らすとともにコストをいかに削減するかが課題でした」(総合情報センター情報ネットワーク課課長 成田早苗氏)。

また、ネットワークの脅威がP2Pをはじめとするアプリケーションベースのセキュリティリスクが高まっていることを背景に、情報漏えい防止に向けたアプリケーションレベルの制御が求められるようになっていた。

システム概要

UTMを次世代ファイアウォールにリプレース

今回のネットワーク更改における1つのポイントは、ゲートウェイでファイアウォールとしてのみ運用していたUTMと事務系セグメントとの間でファイアウォールおよびアンチウイルスとして利用していたUTMをリプレースすることだった。「ゲートウェイのUTMは、アンチウイルスやIPSを稼働させるとパフォーマンスが著しく低下するため、ファイアウォールとしてのみ運用していました。内部ファイアウォールとして運用していたUTMは主にアンチウイルスとして利用していましたが、やはりパフォーマンスの問題により計7台を運用していました。ゲートウェイでのセキュリティ機能を統合・シンプル化し、かつ運用台数を削減して運用負荷・コストを削減することが大きな目的。さらに、アプリケーションレベルでのアクセス制御をしたいという要件もありました」。KOMAnetの運用・保守を長年にわたって担当してきた独立系の情報サービス会社、SRAの分銅淳至氏はUTMリプレースの狙いをこう述べる。

こうした要件に対してCTCが提案したのが、パロアルトネットワークスの次世代ファイアウォール「PAシリーズ」である。従来の一般的なUTMはセキュリティ機能を統合化しながらも、アンチウイルスやIPSなどスキャンエンジンを稼働するとスループット(単位時間当たりの処理能力)が著しく低下する。しかし、PAシリーズは、シングルパス・パラレルプロセッシング(SP3)アーキテクチャにより、マルチギガビットレベルのデータフローに対しセキュリティ、脅威防御、URLフィルタリング機能などを提供できる。

「パロアルトネットワークスの次世代ファイアウォールの概要は1年ほど前にCTCから説明を受けていました。セキュリティ強化の要件としてのアプリケーションベースの制御が可能であること、脅威防御機能を稼働させてもスループットがほとんど落ちないこと、IPアドレス単位でなく、名前解決ベースでポリシー設定できる点などに魅力を感じていました。何よりも、以前からKOMAnetの構築を全面的にお願いし、システム環境を熟知しているCTCの提案であることに信頼を置きました」と分銅氏は採用した理由を述べる。

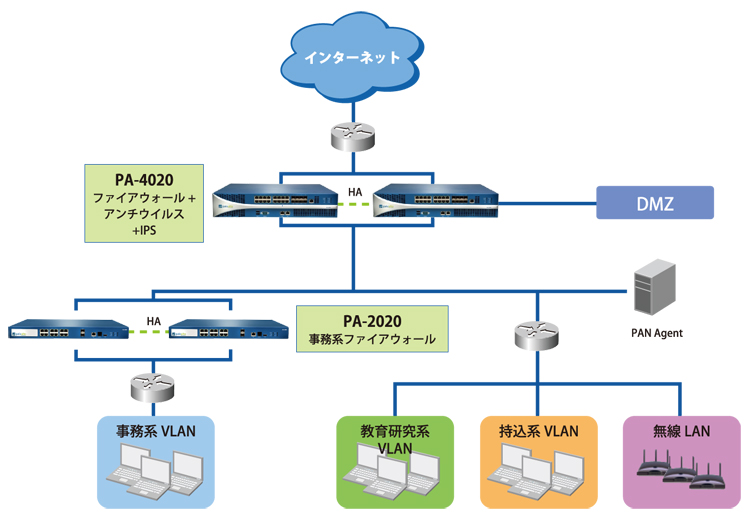

セキュリティ機能を統合化、運用機器の台数削減を実現

導入した次世代ファイアウォールは、ゲートウェイにPA-4020を2台(冗長構成)と事務系セグメントとの間にPA-2020を2台(冗長構成)。PA-4020はファイアウォール、アンチウイルス、IPSの3つの機能によりインターネットの脅威からKOMAnet全体を保護している。また、経営情報や人事情報、学生の成績などの教務系情報をより強固に守るために、事務系セグメントとの間にPA-2020を内部ファイアウォールとして運用している。

PA-4020をゲートウェイとして導入したことにより、スループットを低下させることなくアンチウイルスとIPS機能を統合。それまで運用してきたIPS/IDS装置を排除できたうえに、Web経由のウイルス対策が可能になった。また、7台のUTMを2台のPA-2020へリプレースしたことで、導入・運用コストの削減とともに台数削減に伴う運用負荷の軽減を実現している。

また、PAシリーズのUser-ID機能を活用し、認証基盤として利用しているActive Directoryと連携させ、DHCP環境下でありながら、IPアドレスだけでなくユーザー情報と結びつけたアプリケーションの可視化なネットワークを構成している。

導入効果・今後の展望

セキュリティ強化とキャンパスネットワークの自由性を両立

KOMAnet更改の最大のテーマだったシステム構成のスリム化によるコスト削減は、前述のようにゲートウェイのPA-4020へのセキュリティ機能の統合によって実現され、PA-2020によって物理的な台数削減も達成できた。

セキュリティ強化の観点では、PAシリーズのアプリケーション可視化・制御により、P2Pアプリケーションのコントロールをはじめとして、不正アクセスだけでなく、意図しない情報漏えいに対しても対策強化を実現した。「大学としてのセキュリティ基本規程を策定し、ファイル共有ソフトの原則利用禁止条項を盛り込みましたが、実際の利用実態は完全に把握できず、ネットワーク上の全てを制御できる手段はありませんでした。PAシリーズの導入により、具体的に特定のアプリケーションの通信をブロックできるようになったことは大きな成果といえます」(成田氏)。

セキュリティ上、危険性が極めて高いファイル共有ソフトのブロックは必要ながら、基本的に学生や教員の教育・研究に自由に利用できる環境を保つことがキャンパスネットワークでは要求される。企業のようにWebメールやWeb型ファイル交換ツール、SNSなどの利用禁止処置を取りにくい。「教員によってはP2Pそのものが研究対象だったり、研究活動の中でコミュニケーションツールとして利用する必要性があったりするため、一律に通信をブロックできません。個々のアプリケーションレベルで教職員別、学部別などいろいろなユーザー環境でトラフィック制御できることの導入メリットは大きい」と分銅氏は強調する。

また、アプリケーションの可視化により、P2Pアプリケーションだけでなく、動画サイトのストリーミングをはじめとする帯域を占有するトラフィックが克明に把握できるようになったことで、「ネットワーク設計のあり方やセキュリティ計画、ルール運用の計画が立てやすくなる」(分銅氏)という。

セキュリティ基本規程に基づいた運用ルールをPAシリーズに反映

パロアルトネットワークスの次世代ファイアウォールは、アプリケーション、ユーザー、そしてコンテンツの可視化をコントロールすることによって脅威防御へのアプローチとしている。駒澤大学が具体的な機能を運用ベースでさらに活かしていくのは今後の取り組みという。「セキュリティの基本規程は明文化しましたが、さまざまなユーザーによって、いろいろなネットワークの利用形態があり、基本規程をベースにそれぞれの運用ルールを決め、それをPAシリーズに反映させていきたいと考えています」(成田氏)。また、成田氏はインシデントの際の迅速な対応などCTCのITサービスを高く評価しつつ、「今後も引き続き、信頼関係の上に立って献身的な提案やサポートをお願いしたい」と要望した。

最後に、総合情報センター所長の金山智子氏は、「学生も教員も自由にネットワークを駆使して、安全に情報を活用できる環境の一端をセキュリティ対策ツールによって実現できました。それに加えて、企業のように情報を資産としてとらえ保護していこうという、情報に対する価値観、セキュリティに対する教職員や学生のマインドを高めていくことが重要と考えています」と結んだ。

用語解説

UTM

Unified Threat Management。ファイアウォールや不正進入防止、アンチウイルス、Webコンテンツフィルタリングなど複数のセキュリティ機能を1台に統合した機器。

IPS/IDS

侵入防止システム/侵入検知システム。ネットワークやコンピュータへの不正な侵入を防止する、または侵入の兆候を検知して通報するシステム。

シングルパス・パラレルプロセッシング(SP3)アーキテクチャ

パロアルトネットワークスのネットワークセキュリティ技術。シングルパスソフトウェアとパラレルプロセッシングハードウェアのコンビネーションでセキュリティインフラの性能問題を解決する。

インシデント

システム運用上でサポートが必要となる事。