Technical Report

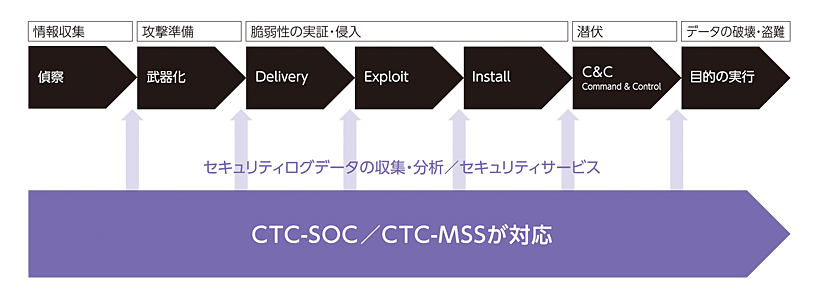

サイバーキルチェーンを意識したセキュリティ対策

検知が困難なサイバー攻撃が急増する中で、次に何が起こるかを予測し、リアルタイムで適切なセキュリティ対策を行うことが重要になっています。ここでは多様化するサイバー攻撃の現状とCTCがBAE Systemsと連携して行っている最新のセキュリティ対策について紹介します。

伊藤忠テクノソリューションズ株式会社

クラウド・セキュリティ事業推進本部

セキュリティビジネス部

マネージドセキュリティサービス課

課長

瀧本 正人

多様化するサイバー攻撃で注目が高まるセキュリティ対策

日本年金機構の個人情報流出以降、Security Operation Center(以下、SOC)を活用したセキュリティ監視への関心が高まっています。内閣サイバーセキュリティセンター サイバー戦略本部は、「サイバーセキュリティ戦略2015」で政府としてSOCによる監視の必要性を記載しています。2015年12月には、経済産業省によって、経営者のリーダーシップの下でサイバーセキュリティ対策が実施されるようにと「サイバーセキュリティ経営ガイドライン」が策定されました。ガイドラインでは、ネットワークの出入り口に設置される機器の各種ログについて監視サービスを利用して定期的にチェックし、不正な通信を調べることを経営者に求めています。

一昔前、セキュリティ機器などのログは取りあえず保管しておき、何かあった場合に追跡できればよいと言われていました。その後、内部統制の観点から定期的なログ分析が必要となりましたが、内部権限者による重要情報の漏洩事件や、個人情報保護法の改正、マイナンバー法の施行、さらにハッカー集団による全世界からのサイバー攻撃が世間に注目されるようになったことでリアルタイムログ分析の需要が高まりました。

サイバー攻撃は高度化し、発見が難しくなった半面、簡単に模倣できるようになりました。インターネットを探せば、攻撃ツールは比較的簡単に入手でき、標的型攻撃に利用されるような高度なマルウェアもお金を出せば買える時代です。セキュリティの脆弱性情報もこれまではシステム管理者や運用者が知っていればいい情報でしたが、有名ニュースサイトのトップに掲載されるまでになり、注目の高さがうかがえます。

違法なハッキングさえビジネスになる時代に

最近発見された脆弱性と言えば、「CVE-2016-3081」が有名です。この脆弱性は、JavaのWebアプリケーションフレームワーク「Apache Struts 2」のものです。プログラムを入手して解析したところ、悪用するとバックドアを容易にしかけられ、気づかないうちに情報が搾取されるタイプのものでした。この脆弱性が公表された翌日にはCTC-SOCで、このプログラムを利用して企業システムの脆弱性の有無を調べる調査行為を多数検出しました。

攻撃者にとっては、脆弱性が発表されてからパッチが公開されるまでに行う「0day(ゼロデイ)攻撃」が理想です。そのためのツールとして、脆弱性の有無を調査するサイトやExploitCode と呼ばれる実際に脆弱性を突くコードもインターネット上で提供されています。

さらに、攻撃者たちが発見したシステムやアプリケーションソフトの脆弱性を数万ドルで販売するブラックマーケットも存在します。このように、諸外国ではマルウェアやランサムウェアの販売までを含め、サイバー攻撃に関連した非合法なマーケットが育ちつつあるのです。

Cyber Kill Chain(サイバー攻撃の連鎖行動)にCTCが対応

記載内容は掲載当時の情報です。最新情報と異なる場合がありますのでご了承ください。